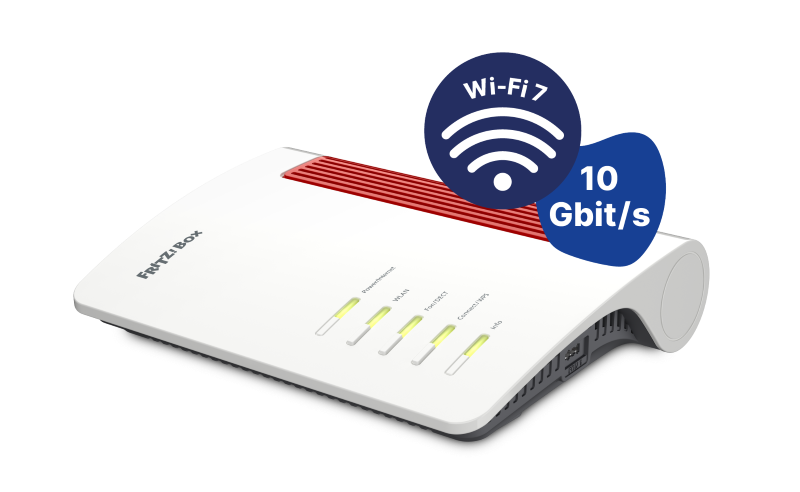

Die neue Fritzbox 5690 XGS für 10 Gbit/s

Blog| 16. April 2024 | Lesezeit: 3 Minuten

Die neue Fritzbox 5690 XGS von AVM bringt erstmals den neuen WLAN-Standard Wi-Fi 7 in Ihr Zuhause. Zudem wartet der neue Router mit einem LAN/WAN-Anschluss für 10 Gbit/s und vier Anschlüssen für 1 Gbit/s auf. Wir stellen die Fritzbox 5690 XGS vor.

Wer besonderen Wert auf superschnelles Internet und WLAN setzt, kommt mit der neuen Fritzbox 5690 XGS auf seine Kosten. Denn der neue Router ist für Glasfaseranschlüsse mit dem Übertragungsstandard XGS-PON bis zu 10 Gbit/s gedacht. Ausserdem kann die Fritzbox der neuesten Generation mit dem neuesten Drahtlosstandard IEEE 802.11be, besser bekannt als Wi-Fi 7, umgehen.

Mit dieser Kombination und einem neuen schnelleren Prozessor punktet die Fritzbox 5690 XGS mit kürzeren Verzögerungszeiten sowie höheren Datenübertragungsgeschwindigkeiten und holt aus Ihrem superschnellen Internetanschluss die bestmögliche Leistung heraus. Dank WLAN-Mesh lässt sich die neue Fritzbox auch mit Repeatern verknüpfen und so die Reichweite des Heimnetzes unterbruchfrei bis in die hinterste Ecke des Heims erweitern.

Die wichtigsten technischen Daten der FRITZ!Box 5690 XGS

- High-Speed Glasfaserrouter für bis zu 10 Gbit/s

- Unterstützt den Glasfaserstandard XGS-PON

- WLAN Mesh, 4x4, auf 5 GHz und 2,4 GHz, Wi-Fi 7, 6

- WLAN-Geschwindigkeit: 5 GHz: bis zu 5.760 Mbit/s; 2,4 GHz: bis zu 1.200 Mbit/s

- 1 x 10-Gigabit-LAN/WAN-Anschluss und 4 LAN-Anschlüsse mit 2,5 Gbit/s

- Telefonie über DECT, IP/SIP und 1 analogen Telefonanschluss (FXS)

- Smart Home über DECT ULE, Matter in Vorbereitung

- 1x USB 2.0 für Mobilfunk-Sticks (5G/4G) sowie Speichermedien und Drucker

- Marktstart steht noch nicht fest

Wi-Fi 7, aber auch Wi-Fi 6

Um die volle Wirkung von Wi-Fi 7 zu geniessen, benötigen Sie natürlich auch Endgeräte, die den Standard unterstützen. Während das (Stand April 2024) bei den neuesten Geräten von Samsung, Google, Xiaomi oder Asus der Fall ist, soll Apple ab dem iPhone 16 Wi-Fi 7 unterstützen.

Damit sollte Ihr WLAN im 5-GHZ-Band bis 5760 Mbit/s respektive 1200 Mbit/s im 2,4-GHz-Band Speed erreichen. Doch selbst wenn Ihr Smartphone, Tablet oder Notebook mit Wi-Fi 7 noch nicht umgehen kann, ist das kein Problem: Die neue Fritzbox 5690 XGS ist nämlich abwärtskompatibel, «kann» also auch Wi-Fi 6.

Auf dem neuesten Stand fürs Smart-Home

Die Fritzbox 5690 XGS ist auch für Ihr Smart Home ein regelrechter Tausendsassa. Neben DECT ULE und (neu) Zigbee für Geräte mit geringem Energieverbrauch wie Sensoren unterstützt die Fritzbox 5690 XGS nun auch den Matter-Standard. Dieser wird von namhaften Herstellern wie Amazon, Google oder Apple unterstützt und soll dereinst die Smart-Home-Automatisierung deutlich vereinfachen.

Mehr Schnittstellen für LAN

Für das kabelgebundene Heimnetz hat AVM im Vergleich zum Vorgängermodell aufgerüstet, wartet doch der neue Router mit einem LAN/WAN-Anschluss für 10 Gbit/s und neu vier statt zwei Anschlüssen für 1 Gbit/s auf.

Das ist praktisch, denn damit lassen sich jetzt bis zu fünf Endgeräte für besonders datenintensive Nutzung per Kabel anschliessen. USB-seitig gibt es eine Schnittstelle, über die zum Beispiel ein Drucker oder eine externe Festplatte ins WLAN eingebunden werden kann.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Telefonie, VPN etc. wie gehabt

Telefone können Sie selbstverständlich drahtlos über die integrierte DECT-Basis, IP/SIP oder via einen analogen Telefonanschluss anschliessen. Die neue Fritzbox bringt telefonseitig wie die Vorgängerversionen sämtliche Komfortfunktionen einer Telefonanlage mit, aber natürlich auch VPN, Firewall oder Gast-WLAN und vieles andere mehr mit.

Wofür XGS steht

Der Name der neuen Fritzbox ist übrigens Programm. XGS steht nämlich für den Übertragungsstandard XGS.PON für passive Glasfasernetze. Das X steht für die römische Ziffer 10, G für Gigabit und S für symmetrisch. Damit ist zusammengefasst, dass Datenübertragungsgeschwindigkeiten von bis zu 10 Gbit/s für Up- und Download möglich sind.

Markus Häfliger ist PR-Fachmann und schreibt seit 2018 für iWay. Als ehemaliger IT-Journalist liest er sich in jedes Thema ein. Ihn fasziniert, wie IT unser Leben durchdringt und stets spannend bleibt.

Wie kann ich die WLAN-Reichweite verbessern?

Blog| 2. April 2024 | Lesezeit: 3 Minuten

Die Reichweite eines WLAN wird von zahlreichen Faktoren beeinflusst. Vom Standort des Routers über Repeater bis hin zu Mesh-Systemen gibt es daher verschiedene Möglichkeiten, um die WLAN-Reichweite zu verbessern.

Leistung und Abdeckung Ihres WLAN hängen von einer Vielzahl von Faktoren ab. Wir zeigen auf, was die WLAN-Reichweite beeinflusst und welche Massnahmen Sie ergreifen können, um sie zu optimieren.

Was ist WLAN-Reichweite?

Die Reichweite ist die maximale Entfernung, über die ein WLAN Signale senden und empfangen kann, bevor die Verbindung abbricht. Die Reichweite hat allerdings keine scharfe Grenze, denn die WLAN-Technologie zeichnet sich vor allem durch ihre flexiblen Geschwindigkeiten aus, passt sich doch die Übertragungsgeschwindigkeit laufend den herrschenden Verhältnissen an.

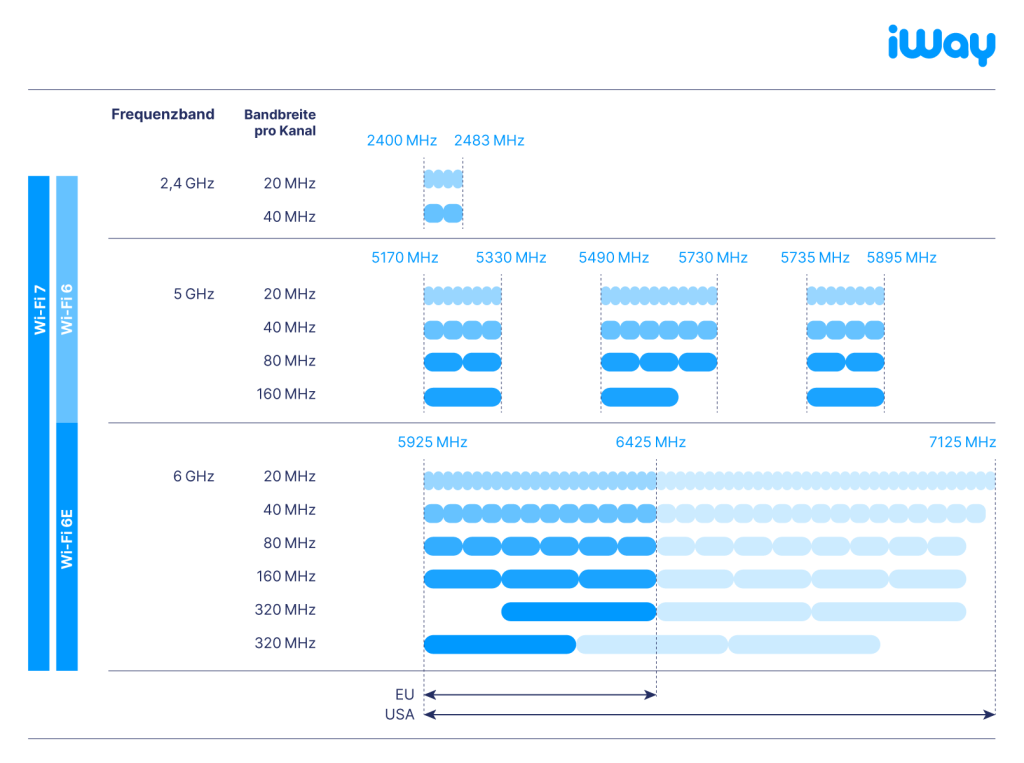

Bei Wi-Fi 6 sind das 12 verschiede Geschwindigkeiten (MCS Index 0 bis 11). Bei einer Kanalbreite von 80 MHz und nur einer Antenne (möglich sind bis zu 8 Antennen und Kanäle von 20 MHz bis 160 MHz), kann die Geschwindigkeit zwischen 34 Mbit/s bis 600 Mbit/s betragen.

Da eine niedrigere Geschwindigkeit eine grössere Reichweite (und umgekehrt eine höhere Übertragungsgeschwindigkeit eine kleinere Reichweite) bedeutet, hängt die Definition der Reichweite auch davon ab, welche Geschwindigkeit man für die jeweilige Anwendung akzeptieren kann. So mag man sich für E-Mail noch im Bereich des WLANs wähnen, für Videostreaming ist das jedoch nicht mehr in jedem Fall.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

So erhöhen Sie die WLAN-Reichweite

Die Reichweite eines WLAN wird durch sehr viele Faktoren beeinflusst. Mit diesen 7 Tipps können Sie die Reichweite erhöhen.

1. Router richtig platzieren

Der Standort des Routers beeinflusst die Reichweite Ihres WLAN enorm. Denn Hindernisse wie Wände und Decken oder Möbel und Geräte aus Metall mindern das WLAN-Signal stark. Ebenso nimmt mit der Distanz die Stärke des WLAN-Signals ab. Daher sollten Sie Router so zentral wie möglich und möglichst erhöht platzieren.

2. Repeater einsetzen

Bei grösseren Wohnungen oder einem Haus kommt man oft nicht darum herum, die Abdeckung des WLAN mit einem oder mehreren Repeatern zu verbessern.

Ein WLAN-Repeater ist ein Gerät, das das Signal eines drahtlosen Netzes verstärkt und die Reichweite erhöht. Es empfängt das bestehende WLAN-Signal, regeneriert es und sendet es dann weiter. So deckt der Repeater Bereiche ab, die vom ursprünglichen WLAN-Router nicht erreicht werden.

Wichtig ist, dass der Repeater genügend nahe beim Router platziert wird, so dass er noch mit einer möglichst hohen Geschwindigkeit mit dem Router kommunizieren kann.

3. WLAN-Mesh bauen

Ein leistungsfähigeres Repeater-Netz ist ein Mesh-WLAN. Es besteht aus mehreren WLAN-Zugangspunkten, die zusammenarbeiten, um eine nahtlose und stabile Abdeckung zu bieten. Sie optimieren damit automatisch die Signalwege für eine zuverlässige Verbindung in verschiedenen Bereichen.

4. Access Point ersetzen

Da die Reichweite auch von der Empfindlichkeit und den Antennen abgehängt, kann ein besserer, aufwändiger konstruierter und damit auch teurerer Access Point die Reichweite wesentlich verbessern.

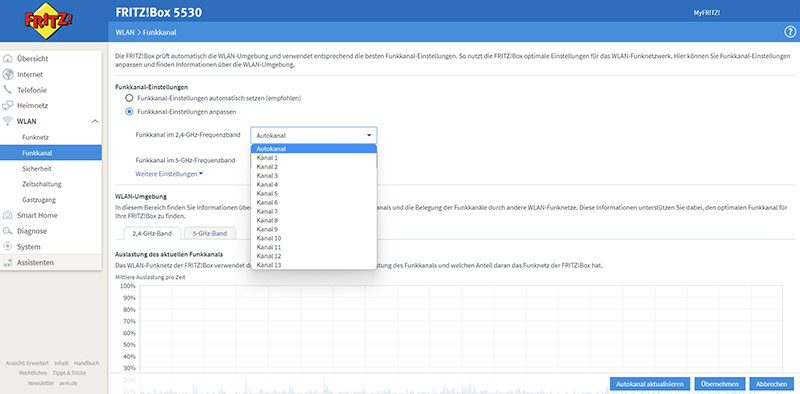

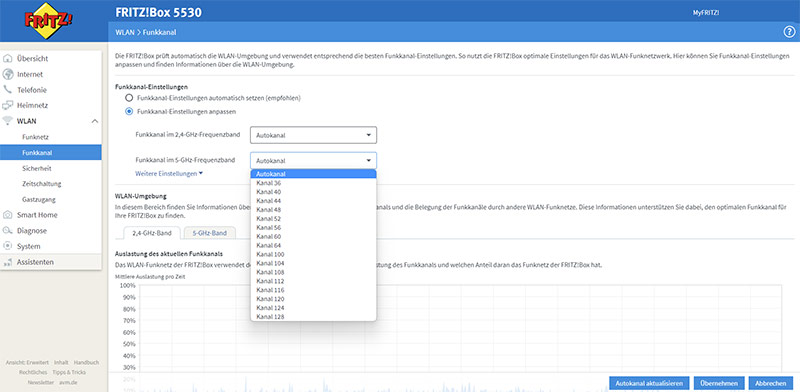

5. Kanalbreite reduzieren

Die Kanalbandbreite bei Wi-Fi 6 beträgt im 2,4-GHz-Band 20 MHz oder 40 MHz, im 5-GHz- und 6-GHz-Band 20, 40, 80 und 160 MHz. Wer zulasten der maximalen Geschwindigkeit die WLAN-Reichweite erhöhen will, kann den Access Point für eine Kanalbreite von 20 MHz konfigurieren. Am meisten Sinn macht dies für das 2,4-GHz-Band, da hier die Reichweite eh schon grösser ist.

6. Access Point mit einer Richtantenne versehen

Falls der Access Point den Anschluss von externen Antennen zulässt, ist die Verwendung von Richtantennen eine Möglichkeit, die Reichweite zumindest in eine Richtung zu verbessern. In der Praxis ist das wohl nur für Spezialfälle realistisch, zum Beispiel für Point-to-Point-Verbindungen. Dafür gibt es Access Points mit bereits eingebauter Richtantenne.

7. Geräte mit Kabel verbinden

Die Verwendung von Netzwerk-Kabeln verbessert zwar nicht die Reichweite des WLAN. Sie ist aber eine gute Lösung, wenn das WLAN nicht in alle Ecken reicht.

Henry Salzmann ist CISO und seit 2018 bei iWay. Der diplomierte Elektroingenieur begeistert sich für WLAN, TV, Telefonie und Sicherheit. Seine Steckenpferde sind Smart Home, Amateurfunk und Making.

Smishing: Phishing via SMS

Blog| 19. März 2024 | Lesezeit: 5 Minuten

Bei Smishing werden potenzielle Opfer per SMS oder andere Nachrichtendienste dazu aufgefordert, auf einen Link zu klicken und persönliche Informationen preiszugeben oder Schadsoftware herunterzuladen. Wir erklären, wie Smishing funktioniert, welche Arten es gibt und wie Sie sich dagegen schützen können.

Smishing ist eine Wortschöpfung aus den Begriffen SMS und Phishing. Um ahnungslose Personen dazu zu verleiten, vertrauliche Informationen weiterzugeben, Malware herunterzuladen oder Geld an Cyberkriminelle zu bezahlen, nutzen Angreifer neben E-Mail nämlich immer häufiger auch Textnachrichten. Diese Textnachrichten werden entweder via SMS oder via anderer Nachrichtendienste wie WhatsApp, Telegram oder iMessage verbreitet.

Smisher erfragen dabei zum Beispiel Anmeldeinformationen von Online-Konten, private Daten, die sie dann für Identitätsdiebstahl verwenden können, oder Finanzinformationen wie Kreditkartendaten, um sie im Darknet weiterzuverkaufen.

Die Textnachrichten sehen für ahnungslose Opfer deshalb seriös aus, weil sie teilweise auch persönliche Daten wie Vor- und Nachnamen oder Wohnadressen aus öffentlichen Quellen enthalten. Solche Informationen lassen die Absender vertrauenswürdig aussehen.

So funktioniert Smishing

Wie bei E-Mail-Phishing fordern Smishing-Nachrichten die angeschriebene Person meistens dazu auf, auf einen Link zu klicken. Dieser führt allerdings nicht auf die vorgebliche, sondern auf eine gefälschte Website, die der Absender kontrolliert.

Gibt man dann dort Anmeldeinformationen wie Benutzername und Passwort eines Webdienstes ein, können die Smisher damit das echte Konto hacken und entsprechend weitere Informationen abgreifen oder gar Finanztransaktionen oder Online-Einkäufe tätigen.

Auch kann bereits ein Klick auf einen betrügerischen Link dazu führen, dass sich Schadsoftware auf dem Handy oder dem Computer installiert. Solche Malware-Programme kompromittieren die Geräte, spionieren dort weitere Nutzerdaten aus, leiten sie unbemerkt weiter oder verfolgen die Aktivitäten der Benutzerinnen und Benutzer.

Manchmal wird Smishing auch mit zusätzlichen Social-Engineering-Massnahmen wie Telefonbetrug eingesetzt. Bei dieser besonders heimtückischen Variante rufen die Verbrecher als vermeintliche Helfer zuerst an und kündigen die betrügerische Textnachricht im Voraus an. Sie versuchen so, das Vertrauen der Opfer zu erlangen. Diese werden dann eher dazu verleitet, auf die schädlichen Links zu klicken und Daten preiszugeben.

Arten von Smishing-Attacken

Smishing-Betrüger bedienen sich immer ausgefeilteren Methoden, um die Gutgläubigkeit der Menschen auszunutzen. Seien Sie besonders vorsichtig, wenn sich die Kriminellen ausgeben als:

Versandunternehmen

Diese Art von Smishing-Nachricht täuscht vor, die Post oder ein Versandunternehmen sei der Absender. Die Nachrichten informieren Sie über den angeblichen Zustellungsverlauf einer Sendung oder über ein Problem damit. Sie werden darin zum Beispiel aufgefordert, eine fällige Zustell- oder Zollgebühr zu bezahlen oder sich bei dem Webdienst des Unternehmens anzumelden, um bei einem Zustellproblem Hilfe zu leisten.

Solche Nachrichten sind häufig dann im Umlauf, wenn gerade viele Menschen Bestellungen tätigen, also vor Weihnachten oder um den Black Friday.

Kundensupport

Bei dieser häufigen Art von Smishing geben sich die Betrüger als Supportabteilungen von bekannten Marken wie Amazon, Microsoft oder von Telekommunikationsunternehmen aus. Die Angreifer gaukeln Ihnen dabei vor, ein Kontoproblem müsse behoben oder eine Rückerstattung ausgelöst werden. Üblicherweise werden Sie aufgefordert, Kreditkarteninformationen oder Bankdaten auf einer gefälschten Website einzugeben.

Banken

Oft geben Smisher auch vor, dass es sich beim Absender der Textnachricht um die Bank des Opfers handelt. Nicht selten geht es auch hier um angebliche Kontoprobleme, die sich beheben lassen, indem Sie Anmeldeinformationen, Passwörter, PIN oder Kreditkartendaten eingeben.

Regelmässig geben die Angreifer auch vor, die Opfer vor Betrug schützen zu wollen. Im Glauben, nicht autorisierte Überweisungen zu verhindern, geben die Betrogenen persönliche Daten auf einer gefälschte Webseite ein oder rufen eine Telefonnummer an, bei der dann saftige Gebühren anfallen.

Behörden und Regierungen

Diese Form von Smishing übt üblicherweise Druck auf die Opfer aus, indem die Nachrichten mit vermeintlichen Steuervergünstigungen locken oder mit Geldstrafen drohen. Dabei werden zum Beispiel Sozialversicherungsinformationen und andere Daten abgefragt, um damit Identitätsbetrug zu begehen. Die Betrüger können sich dann bei den echten Behörden als die Opfer ausgeben, um in ihrem Namen Leistungen zu erschwindeln.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Weitere Formen von SMS-Phising

Es gibt noch zahlreiche andere Smishing-Formen, bei denen Betrüger versuchen, an vertrauliche Informationen zu kommen. Dazu gehören zum Beispiel angebliche Chefs oder Arbeitskollegen, die dringend Hilfe benötigen. Oder auch Gauner, die vorgeben, versehentlich eine falsche Nummer angeschrieben haben. Bei letzteren legen es die Kriminellen darauf an, Ihr Vertrauen auf lange Sicht zu gewinnen und wiederholt mit Ihnen in Kontakt zu treten. Ziel ist dabei immer, an Ihr Geld zu gelangen.

Auch heimtückisch, weil komplex, ist der MFA-Betrug (Multifaktor-Authentifizierung). Hier wollen Betrügerinnen und Betrüger, die bereits über Ihr Nutzernamen und Passwort verfügen, an einen Verifizierungscode oder ein Einmalpasswort kommen. Das Opfer soll dabei den Zahlencode empfangen, weil der Absender scheinbar von einem Social-Media-Konto ausgesperrt sei.

So schützen Sie sich vor Phishing-SMS

Untersuchungen haben gezeigt, dass Menschen rund zehnmal häufiger auf Links in Textnachrichten als in E-Mails klicken. Am wichtigsten ist es also, den Betrug als solchen zu erkennen.

Bei Smishing wird wie bei Phishing oder anderen Social-Engineering-Aktivitäten immer mit Emotionen gespielt. Die Betrüger üben sehr oft Druck aus, indem sie vorgeben, dass besondere Dringlichkeit zum Handeln bestehe. In Kombination mit einem Schaden (z. B. Strafgebühren) oder einem Nutzen (z. B. Gewinne) erreichen sie dann bei vielen Opfern die gewünschte Wirkung.

Seien Sie also besonders vorsichtig, wenn die Nachrichten von unbekannten und ungewöhnlichen Telefonnummern stammen oder Links zu unerwarteten oder verdächtig aussehenden URL enthalten. Ausserdem erfragen seriöse Anbieter niemals Passwörter oder Kreditkarteninformationen per SMS oder E-Mail.

Ebenfalls verdächtig ist es, wenn Textnachrichten nach Kleinstbeträgen für eine Leistung verlangen. Das war beispielweise bei den gefälschten SMS der Schweizerischen Post der Fall. Hier wurde eine Servicegebühr von 27 Rappen für eine angebliche nicht erfolgte Lieferung verlangt. Der Betrag ist deshalb so tief gehalten, damit die Hemmschwelle zum Bezahlen möglichst niedrig bleibt.

Vorsicht auch bei anderen Kanälen als SMS

Android- und iOS-Geräte kommen mit eigenen Schutzmassnahmen für Smishing. So lassen sich verdächtige Nachrichten direkt in einen Spam-Ordner verschieben oder nicht genehmigte Apps blockieren.

Telekommunikationsanbieter schützen ihre Kunden mit Smishing-Filtern so gut es geht vor Phishing-SMS. Bei betrügerischen Nachrichten, die über iMessage, WhatsApp und andere Kommunikationsdienste eintreffen, sind ihnen allerdings die Hände gebunden.

Hier gilt es, als Privatperson grundsätzlich kritisch zu sein im Umgang mit aussergewöhnlichen, unerwarteten Nachrichten. Unternehmen wiederum sollten nicht nur technische Massnahmen prüfen, sondern bei ihren Mitarbeitenden vor allem das Sicherheitsbewusstsein regelmässig schulen und fördern.

Markus Häfliger ist PR-Fachmann und schreibt seit 2018 für iWay. Als ehemaliger IT-Journalist liest er sich in jedes Thema ein. Ihn fasziniert, wie IT unser Leben durchdringt und stets spannend bleibt.

Was ist ein Mesh-WLAN und was bringt es?

Blog| 5. März 2024 | Lesezeit: 4 Minuten

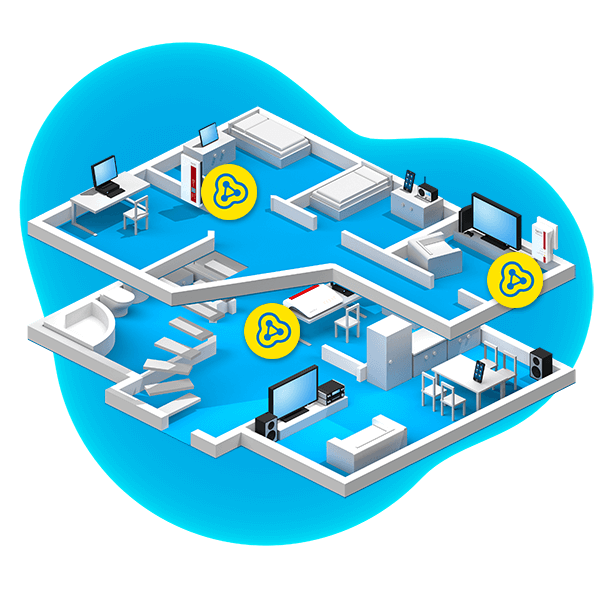

Mit Mesh-WLAN lassen sich grössere Strecken und Hindernisse in Gebäuden überwinden. Denn bei Mesh-Systemen verbinden sich die Geräte immer mit den Knotenpunkten im Netz mit dem stärksten WLAN-Signal.

In grösseren Häusern ist es mitunter schwierig, ein WLAN überall verfügbar zu machen. Denn Hindernisse wie dicke Wände, Gebäudestrukturen oder elektronische Geräte können das Signal deutlich schwächen. Oft verschlechtert sich die Qualität schon über kurze Entfernungen. Insbesondere in mehrstöckigen Häusern kann dann die Verbindung komplett abbrechen.

Zur Vergrösserung des Netzes können Repeater beitragen. Sie sind jedoch nicht immer die beste Wahl, wenn es um die Verbesserung der Empfangsqualität in drahtlosen Netzen geht. Ihr Einsatz erweitert zwar die Reichweite, kann jedoch die Übertragungsgeschwindigkeit verringern.

In Bereichen, in denen eine möglichst durchgehend hohe Internetgeschwindigkeit erforderlich ist, verschafft die Mesh-Technologie Abhilfe. Sie erlaubt flexible und erweiterbare Lösungen für eine flächendeckende WLAN-Abdeckung bei gleichzeitig schneller Geschwindigkeit.

So funktioniert ein Mesh-WLAN

Ein Mesh-WLAN besteht aus einem Haupt-Router oder Access Point, der mit dem Internet verbunden ist sowie einer Reihe von Satelliten- oder Knotenpunkten. Diese werden so im gesamten Gebäude angeordnet, dass sie eine vollständige WLAN-Abdeckung gewährleisten.

Diese Knotenpunkte kommunizieren nicht nur mit dem Haupt-Router, sondern auch untereinander, daher der Name Mesh (engl. für Netz, Masche oder Gitter). Mesh-Netze unterscheiden sich von anderen WLAN-Systemen (Repeater-Systeme, zusätzliche Access Points) durch sogenanntes Crossband-Repeating.

Bei Crossband-Repeating werden Daten zwischen den Knoten dynamisch über das 2,4-GHz-, das 5-GHz- oder das 6-GHz-Band oder ganz generell auf einem weiteren WLAN-Kanal übertragen. Weil Datenpakete sich nicht zweimal auf demselben Kanal hin und her bewegen müssen, zeichnen sich Mesh-Systeme durch eine schnellere und zuverlässigere Datenübertragung aus.

Nahtlos drahtlos

Die Zentrale eines jeden Mesh-Systems ist der Haupt-Router (Hauptknoten). Dieser fungiert als Konfigurationsschnittstelle (via App oder Webinterface) und überträgt Änderungen (zum Beispiel SSID- oder Schlüsseländerungen) synchron auf die verbundenen Mesh-Knoten beziehungsweise die einzelnen Stationen.

Haupt-Router und alle Knoten besitzen die gleiche SSID und werden von den Endgeräten als dasselbe WLAN wahrgenommen. Sobald sie sich mit dem Mesh-WLAN verbinden, werden sie zwischen den einzelnen Knoten hin und her gebucht.

Das Roaming, also der Wechsel von einem zum anderen Knoten, erfolgt automatisch und nahtlos, also ohne bemerkbare Verbindungsunterbrechungen. Das Mesh-System entscheidet sich dabei stets für die Station mit der besten Leistung.

Manche Mesh-Systeme ermöglichen auch eine kabelgebundene Verbindung (LAN) der einzelnen Knoten. Falls möglich, sollten Sie diese verwenden, da sie ebenfalls zu einem spürbaren Leistungsgewinn führt.

Wann ist ein Mesh ein Mesh?

Ein System aus einem Haupt-Router und einem einzigen Satelliten ist eigentlich kein Mesh-System. Aber selbst ein solches Minimalsystem bietet gegenüber einem einfachen Repeater einen spürbaren Leistungsgewinn.

Grund sind die oben beschriebenen Funktionen Crossband-Repeating, Roaming und die Mesh-Management-Funktionen. So richtig gut wird es natürlich mit einem Netz, das tatsächlich aus Maschen besteht, also ab drei Geräten.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Normiert, aber nicht einheitlich

Der Hauptstandard, der für Mesh-WiFi verwendet wird, ist der im Jahr 2011 verabschiedete Standard IEEE 802.11s. Dieser ist ein Teil der IEEE-802.11-Familie, die allgemein als die Grundlage für WLAN-Technologien bekannt ist.

Um in einem Mesh wirklich gut zu funktionieren, sollten die Endgeräte IEEE802.11r, IEEE802.11k und IEEE802.11v implementieren. Diese sind unter anderem für die Roaming-Funktionen grundlegend.

Neben IEEE 802.11s gibt es auch herstellerspezifische Lösungen und Protokolle. Viele Anbieter integrieren jedoch eigene Technologien in ihre Systeme, um bestimmte Funktionen wie verbessertes Roaming, die Selbstheilung des Netzes oder eine optimierte Pfadauswahl zu ermöglichen.

Tatsächlich sind die meisten am Markt erhältlichen Systeme proprietäre Systeme. Diese orientieren sich zwar am Standard, stellen aber eben eigene Lösungen dar. Deshalb funktionieren Knoten verschiedener Hersteller nicht miteinander. Man muss sich also bei einem Mesh für einen einzigen Hersteller entscheiden.

Vorteile von Mesh-WLAN

Die Hauptvorteile von Mesh-WLAN-Systemen sind die einfache Skalierbarkeit, Anpassungsfähigkeit und Benutzerfreundlichkeit.

Zusätzliche Knoten zur Erweiterung der Netzabdeckung lassen sich leicht und ohne dass komplizierte Einstellungen hinzufügen. Das ist besonders nützlich in grossen Häusern oder Wohnungen und für Unternehmen, die eine zuverlässige Internetverbindung über weite Flächen benötigen.

Zudem bietet Mesh-WLAN eine höhere Zuverlässigkeit. Durch die Verwendung mehrerer Knotenpunkte, die das Signal untereinander weiterleiten, können Mesh-Systeme automatisch den schnellsten und effizientesten Weg zum Internet finden. Sollte also ein Knotenpunkt einmal ausfallen oder gestört werden, ist das Netz in der Lage, sich selbst zu heilen und neu zu organisieren, um die Verbindung aufrechtzuerhalten.

Viele Mesh-Systeme beinhalten eine App, die eine schnelle und unkomplizierte Einrichtung ermöglicht. Über diese App können Benutzerinnen und Benutzer ihr Netzwerk überwachen, Zugriffskontrollen einrichten und sogar die Internetgeschwindigkeit testen – und das alles von ihrem Smartphone aus.

Nachteile von Mesh-WLAN

Abgesehen vom höheren Preis gibt es eigentlich keine Nachteile. Allerdings ist auch bei Mesh-WLAN die optimale Platzierung von Router und Satelliten grundlegend. Denn Wunder bewirkt auch die Mesh-Technologie keine.

Henry Salzmann ist CISO und seit 2018 bei iWay. Der diplomierte Elektroingenieur begeistert sich für WLAN, TV, Telefonie und Sicherheit. Seine Steckenpferde sind Smart Home, Amateurfunk und Making.

Was sind Deepfakes?

Blog| 20. Februar 2024 | Lesezeit: 5 Minuten

Deepfakes, also gefälschte Medieninhalte, verbreiten sich immer stärker in unserem Alltag. Wir erklären, was man darunter versteht, was alles manipuliert und gefälscht werden kann und woran man Deepfakes erkennen kann.

Dass Medieninhalte wie Tonaufnahmen, Fotos oder Filme verändert werden, ist nichts Neues. So wurden beispielsweise schon sehr früh Schwarzweiss-Fotos und -Filme koloriert oder Tonfilme nachträglich mit Geräuschen unterlegt. Heute gibt es wohl keine Spielfilme oder Serien mehr, die ohne digitale Nachbearbeitung, Spezialeffekte und andere Bild- und Tontricks auskommen.

Das Neue an Deepfakes ist allerdings, dass für die Fälschungen künstliche Intelligenz (KI) zum Einsatz kommt, die immer weniger technische Vorkenntnisse voraussetzt. Gemäss Wikipedia bezeichnete der Begriff (ein englisches Kofferwort aus «Deep Learning» und «Fake») zunächst nur durch Deepfake-KI erzeugte Inhalte. Heute hingegen sind mit Deepfakes mehrheitlich Medienwerke gemeint, die offensichtlich oder mutmasslich mit KI verfälscht wurden.

Die Methode dahinter heisst Deep Learning (tiefes Lernen), ein Teilgebiet des Machine Learning (maschinelles Lernen). Deepfakes bedienen sich dem Modell der neuronalen Netze. Vereinfacht gesagt wird ein solches Modell mit Daten, zum Beispiel Bildern einer Person, gefüttert und «trainiert», um aus den Informationen neue Inhalte zu kreieren, die es im Ausgangsmaterial nicht gegeben hat. Dass dafür immer weniger Daten und nur noch bedingt technisches Vorwissen nötig ist, hat innert weniger Jahre zu einer rasanten Entwicklung mit teilweise beunruhigenden Auswirkungen geführt.

Was kann alles gefälscht werden?

Grundsätzlich lassen sich sowohl Texte, Bilder, Audioaufnahmen und Videos mit künstlicher Intelligenz verändern und fälschen.

Gesichter

Die wohl häufigste Form von Deepfakes betrifft die Fälschung von Gesichtern. Dabei wird zum Beispiel ein Gesicht in einem Video durch ein anderes ausgetauscht, um ein Bild einer Person mit der Mimik, Blickrichtung und Beleuchtung einer anderen Person zu erzeugen. Oder die Kopf- und Lippenbewegungen und Mimik einer Person können so manipuliert werden, dass der Eindruck entsteht, die Person treffe Aussagen, die sie selbst nie getätigt hat. Des Weiteren können aus Bildern künstliche Fotos von Personen entstehen, die gar nicht existieren.

Stimmen

Darüber hinaus lassen sich natürlich auch nur Stimmen ohne Bilder verfälschen oder fälschen. Mit Text-zu-Sprache-Software ist es möglich, aus einem vorgegebenen Text eine Zielperson sprechen zu lassen, die sich wie sie selbst anhört. Ausserdem lassen sich bestehende Stimmaufnahmen so manipulieren, dass sie sich wie Aufnahmen einer anderen Person anhören.

Texte

Schliesslich lassen sich auch Texte künstlich erzeugen. Cloud-Dienste wie ChatGPT nutzen Texte aus tiefen neuronalen Netzen, um kombiniert mit hoher Rechenleistung neue Texte entstehen zu lassen. Diese lassen sich nicht ohne weiteres von tatsächlich von Menschenhand geschriebenen Inhalten unterscheiden. Solche KI-Roboter werden für die Erzeugung von Nachrichten, Blog-Einträgen oder auch für Chat-Antworten verwendet. Fortgeschrittene Systeme sind dabei so konfiguriert, dass sie zum Beispiel als Chat Bots fiktive Gesprächspartner simulieren oder in sozialen Medien Beiträge automatisch liken oder kommentieren.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Anwendungsbereiche von Deepfakes

Deepfakes gibt es in vielen Bereichen:

Politik

In der Politik werden Politikerinnen und Politiker Worte in den Mund gelegt, die sie nie gesagt haben. Es sollen sogar Videoanrufe erfolgt sein, bei denen sich Anrufer als Politiker ausgegeben haben. Deepfake-Kampagnen in der Politik werden damit zu Desinformations- und Propagandazwecken eingesetzt. So hatte beispielsweise der Schweizer SVP-Nationalrat Andreas Glarner im Herbst 2023 ein Deepfake-Video von Sibel Arslan in Umlauf gebracht, in welchem die Grünen-Nationalrätin scheinbar dazu aufruft, türkische Straftäter auszuschaffen.

Gängiges Mittel neben Videos sind dafür auch die automatische Erstellung und vorsätzliche Verbreitung von Falschmeldungen.

Pornografie

Bereits im Jahr 2017 sind auf der Plattform Reddit angebliche Pornovideos von bekannten Schauspielerinnen und Sängerinnen aufgetaucht. Dabei wurden Pornofilme mit den Daten von Spielfilmen verknüpft. Es dauerte nur wenige Wochen, bis die Reddit-Gemeinschaft die Algorithmen so verbessert hat, dass sich die gefälschten Videos nicht mehr von echten unterscheiden liessen.

Neben Berühmtheiten werden immer mehr auch Menschen jeglicher Herkunft Opfer von Rachepornos. Bei Deepfake-Rachepornos werden anders als bei den üblichen Racheaktionen mit echten Filmen von Personen in verfänglichen Situationen, die unerlaubterweise veröffentlicht werden, mit KI-Szenen hergestellt, die gar nie passiert sind.

Betrug

Mit Deepfakes von Stimmen und Bildern lassen sich beispielsweise biometrische Authentifizierungssysteme überwinden. Mithilfe von Social Engineering können Deepfakes Personen dazu bringen, sich selbst oder anderen zu schaden. Die Folgen können Transaktionsbetrug etwa zu Geldwäschezwecken oder zur illegalen Aneignung oder Verwendung von Kapital, der Verlust von geistigem Eigentum und vieles mehr sein.

Betrugsbekämpfung

Künstlich erzeugte Bilder werden aber auch verwendet, um KI-Videoidentifikationssysteme besser zu trainieren respektive Betrugsversuche derselben automatisiert zu erkennen. Denn aus Datenschutzgründen ist dafür die Verwendung von echten Personenbildern nur eingeschränkt erlaubt. So lassen sich Gesichter etwa entfremden und für maschinelles Lernen wie Originaldaten verwenden, ohne dabei die Privatsphäre zu verletzen. Damit wird es möglich, KI-Betrügereien effizienter mit KI zu bekämpfen.

Ziel ist es, die Betrugserkennung robuster zu machen. Denn es gibt zwar diverse Hersteller, die für sich sehr hohe oder gar einhundertprozentige Erkennungsraten beanspruchen. In der Realität ist es aber so, dass Deepfakes meistens nur in experimentellen Situationen mit hoher Wahrscheinlichkeit erkannt werden. Das hat mit der fehlenden Varianz der Daten zu tun. Das Phänomen ist in der künstlichen Intelligenz keine Ausnahme: KI funktionieren in dem Umfeld am besten, aus dem die Daten stammen, mit denen die Software trainiert wird.

Mannigfache Auswirkungen

Auch wenn es durchaus Anwendungsgebiete wie in der Forschung, in Kreativberufen oder der Kunst gibt, bei denen Deepfakes eine Bereicherung darstellen, sind doch die möglichen Gefahren, die von ihnen ausgehen, vielschichtig und weitreichend. Verliert eine Gesellschaft das Vertrauen in die Echtheit von Informationen, so kann das das Funktionieren einer digitalen Welt negativ massiv beeinflussen.

So könnten etwa Identifikationsprozesse, die digital mittels KI und Videoauthentifizierung an Effizienz gewonnen haben, mit einer Rückkehr zu Papierprozessen und physischer Präsenz technologische Rückschläge erfahren und ganz allgemein Innovationen ins Stocken geraten. Und nicht zuletzt sind Deepfakes zum Zwecke der Desinformation und Verbreitung von Verschwörungstheorien eine Gefahr für die Grundwerte von Demokratie und Rechtsstaatlichkeit.

Daran erkennen Sie Deepfakes

Deepfakes sind zwar immer einfacher herzustellen. Man kann Fälschungen aber auch mit einem geübten Auge erkennen:

- Vertrauenswürdige Quelle: Achten Sie auf die Quelle. Wer hat das Foto oder Video als erstes veröffentlicht? Findet man es auch auf seriösen Newsportalen? Stellen Sie sich auch die Frage, ob die im Video gezeigte Person sich auch wirklich so äussern würde.

- Unnatürliche Mimik: Menschen blinzeln von Natur aus. Tut die Person das im Film nicht, könnte es sich um einen Deepfake handeln. Auch wenn die Stimme nicht synchron zur Lippenbewegung ist, deutet das auf eine Fälschung hin.

- Hintergrund und Übergänge: Treten am Rand oder im Hintergrund des Gesichts seltsame Ränder oder unnatürliche Lichtverhältnisse oder Farben im Gesicht auf, ist es mit hoher Wahrscheinlichkeit ein Deepfake. Schauen Sie deshalb im Zweifelsfall Videos und Bilder immer auf einem grossen Bildschirm und nicht bloss auf dem Smartphone an.

Markus Häfliger ist PR-Fachmann und schreibt seit 2018 für iWay. Als ehemaliger IT-Journalist liest er sich in jedes Thema ein. Ihn fasziniert, wie IT unser Leben durchdringt und stets spannend bleibt.

Warum offene und öffentliche WLAN gefährlich sind

Blog| 6. Februar 2024 | Lesezeit: 4 Minuten

WLAN ist ein fester Bestandteil unseres Alltags. Doch oft sind wir uns nicht bewusst, welche Tücken dahinter lauern können. Wo die Gefahren von offenen und öffentlichen WLAN liegen und wie Sie sich schützen können.

Drahtlose lokale Netze, kurz WLAN, erfreuen sich grosser Beliebtheit. Kein Wunder, sind sie doch äusserst praktisch und für die Verwendung mobiler Geräte wie Smartphones, Tablets oder auch vieler IoT-Anwendungen nicht mehr wegzudenken. Doch wie steht es um die Sicherheit solcher Netze und was sollte man bei der Einrichtung und dem Gebrauch von WLAN beachten?

Was ist an einem offenen WLAN gefährlich?

Oft hört man, dass ein offenes WLAN, also ein Netz ohne Verschlüsselung, nicht so schlimm sei. Schliesslich ermögliche man so im schlimmsten Fall einem Fremden den Zugang über das eigene Netz ins Internet. Um es klar zu sagen: Falscher kann man nicht liegen. Ein offenes WLAN ist unter allen Umständen ein absolutes «No-Go».

Denn einerseits ermöglicht man so einem ungebetenen Gast illegale und kriminelle Aktivitäten. Für diese kann der Inhaber des Internetanschlusses zu Rechenschaft gezogen oder in eine unangenehme polizeiliche Untersuchung verwickelt werden. Im schlimmsten Fall kann das eine Hausdurchsuchung mit Sicherstellung aller Geräte bedeuten.

Andererseits befindet sich ein Angreifer durch den WLAN-Zugang bei den meisten privaten Haushalten bereits im lokalen Netz hinter der Firewall. So kann er in aller Ruhe versuchen, die im Netz befindlichen Geräte zu hacken.

WLAN-Router mit mindestens WPA2

Daher sollten Sie bei jedem WLAN-Router oder Access Point immer die Verschlüsselung aktivieren und dabei den neuesten und stärksten Standard wählen. Heute bedeutet das nach Möglichkeit WPA3, mindestens aber WPA2.

Alle älteren Standards wie WEP und WPA gelten nicht nur als unsicher, sie sind es auch. WEP-Netzwerke zum Beispiel können auch von Laien innert wenigen Minuten geknackt werden. Im Internet gibt es unzählige Anleitungen dazu. Hat man noch Geräte, die nicht mindestens WPA2 unterstützen, gibt es leider nur eine Lösung: ausser Betrieb nehmen und fachgerecht entsorgen.

WPA3 ist ein neuer Standard, der 2018 verabschiedet wurde. Ältere Geräte unterstützen diesen Standard oft noch nicht. Der Einsatz von WPA2/WPA3 Transitional ist in solchen Fällen allerdings noch akzeptabel. Dabei handelt es sich um einen gemischten Modus, der WPA3 Personal mit Geräten verwendet, die dieses Protokoll unterstützen, während ältere Geräte stattdessen WPA2 Personal (AES) verwenden können.

Sicherheitstipps für Ihr eigenes WLAN

- Verwenden Sie auf jeden Fall wie oben beschrieben eine Verschlüsselung, mindestens WPA2, besser ist WPA3.

- Verwenden Sie hingegen folgende Sicherheitsprotokolle nicht mehr: WPA/WPA2-Mischmodi, WPA Personal, WEP, WEP Open, WEP Shared, WEP Transitional Security Network, TKIP.

- Wählen Sie für Ihr WLAN ein langes und kompliziertes Passwort. Die maximale Passwortlänge bei WPA2 beträgt 63 Zeichen. Das sollten Sie ausnutzen. Und verwenden Sie nie dasselbe Passwort für verschiedene Dienste.

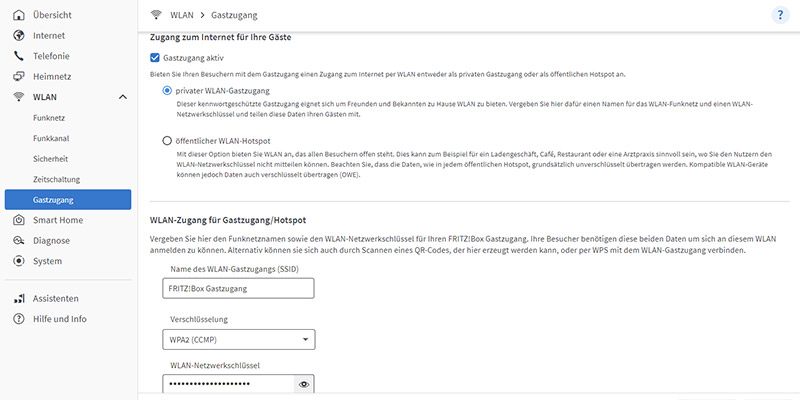

- Halten Sie Ihr WLAN-Passwort geheim. Für Gäste können Sie einen WLAN-Gastzugang einrichten.

- Ändern Sie den voreingestellten Namen des WLAN-Netzwerkes (SSID). So können Angreifer nicht von vornherein auf den Typ des Routers schliessen. Vermeiden Sie dabei Namen wie «Wi-Fi von Hans». Denn damit können Hacker leicht herausfinden, wessen WLAN es ist, was wiederum Social-Engineering-Angriffe erleichtert.

- Aktualisieren Sie die Firmware des Routers oder Access Points regelmässig. Falls Sie leihweise einen Router von iWay haben, müssen Sie nichts tun: Wir machen die Updates für Sie.

- Hacker lieben WPS (Wireless Protected Setup): Es ist zwar sehr praktisch, sollte aber ausgeschaltet werden, wenn man es nicht benötigt.

- Erlauben Sie anhand der MAC-Adresse nur bekannten Geräten Zugang zu Ihrem Netz. Das ist zwar für gute Hacker kein grosses Hindernis, erhöht aber deren Aufwand.

- Wählen Sie eine gute, aber nicht zu gute WLAN-Abdeckung. Platzieren Sie WLAN-Router und Access Points so, dass alle Räume gut versorgt sind, aber nicht darüber hinaus. Ausserhalb seiner Reichweite kann das WLAN nämlich nicht gehackt werden.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Was ist an öffentlichen WLAN gefährlich?

Aber nicht nur zu Hause, auch unterwegs lauern Gefahren. Denn wir erwarten heute von Hotels, Restaurants oder Cafés einen kostenlosen WLAN-Zugang. Solche öffentlichen WLAN haben jedoch ihre Tücken.

Man in the Middle Attack

Ein Angreifer kann bei einem öffentlichen WLAN einen Fake Access Point mit einer SSID erstellen, die auf ein Geschäft hinweist oder verlockend gratis wirkt (z. B. CoffeeShopFreeWifi).

Bei der Verbindung gelangen ahnungslose Kundinnen und Kunden dann auf eine scheinbare Anmeldeseite des Geschäfts. Dort müssen sie die Nutzungsbedingen akzeptieren und dabei auch persönliche Angaben wie eine E-Mail-Adresse eingeben. Nun schaltet sich der Rogue Access Point in den Datenverkehr ein und kann den gesamten Verkehr der Person problemlos und unbemerkt ausspionieren.

Das nennt sich eine «Man in the Middle Attack». Denn der Angreifer steht zwischen den Kommunikationspartnern und kann von dieser Position aus die Kommunikation beobachten und manipulieren.

Evil Twin

Eine Variante davon ist der «Evil Twin»-Angriff (böser Zwilling). Dabei wird ein legitimes WLAN inklusive der Anmeldeseite imitiert. Ein solcher Evil Twin Access Point kann sehr aufwendig gestaltet sein. Letztendlich resultiert daraus wieder ein «Man in the Middle», der den Datenverkehr überwacht und auch – etwa auf gefälschte Bankwebsites – umleiten kann.

Deshalb sollten Sie beim Nutzen von öffentlichen WLAN und generell unbekannten Zugängen sehr vorsichtig sein. Sie können das Risiko mindern, indem Sie ein VPN (Virtuelles privates Netz) verwenden oder nur sichere Websites (https, Zertifikat kontrollieren) besuchen. Generell sollten Sie über öffentliche WLAN keine sensiblen Daten austauschen. Denn ein gehacktes E-Mail- oder Social-Media-Konto ist oft der Anfang allen Übels.

Sicherheitstipps für öffentliche WLAN

- Meiden Sie öffentliche WLAN wenn möglich.

- Nutzen Sie einen persönlichen Hotspot oder ein VPN, wenn Sie die Möglichkeit haben.

- Nutzen Sie keine unbekannten «Gratis-WLAN» oder «FreeWifi». Speziell gefährlich sind Flughäfen.

- Seien Sie vorsichtig und tauschen Sie keine sensiblen Daten aus, wenn Sie dennoch in einem öffentlichen WLAN unterwegs sind.

Henry Salzmann ist CISO und seit 2018 bei iWay. Der diplomierte Elektroingenieur begeistert sich für WLAN, TV, Telefonie und Sicherheit. Seine Steckenpferde sind Smart Home, Amateurfunk und Making.

Das kleine WLAN-ABC

Blog| 23. Januar 2024 | Lesezeit: 3 Minuten

WLAN ist in unserem täglichen Leben längst eine Selbstverständlichkeit. Aber ist Wi-Fi das gleiche wie WLAN? Und was sind WLAN-Frequenzen? In unserem WLAN-ABC erklären wir die wichtigsten Begriffe und Abkürzungen rund um das Thema WLAN.

Über WLAN verbinden wir unsere Smartphones, Laptops oder Tablets, unsere TV-Boxen und viele andere Geräte mit dem Internet. WLAN steht für Englisch «Wireless Local Aera Network», also «Drahtloses lokales Netz».

Wi-Fi

Häufig ist bei WLAN von Wi-Fi die Rede. Dabei handelt es sich um die Abkürzung für «Wireless Fidelity» – eine an Hi-Fi (High Fidelity) aus dem Audiobereich angehlehnte Marke des Firmenkonsortiums Wi-Fi Alliance.

Diese zertifiziert WLAN-fähige Geräte und bezeichnet seit einiger Zeit auch die WLAN-Standards so. Das ist eingänglicher und lässt sich besser verkaufen als die früheren Bezeichnungen. So steht heute etwa Wi-Fi 6 für IEEE 802.11ax und man spricht von Wi-Fi 7 statt von IEEE 802.11be.

Wi-Fi und WLAN sind also Synonyme. Im englischen Sprachgebrauch hat sich allerdings Wi-Fi durchgesetzt, während im deutschen Sprachraum WLAN geläufiger ist.

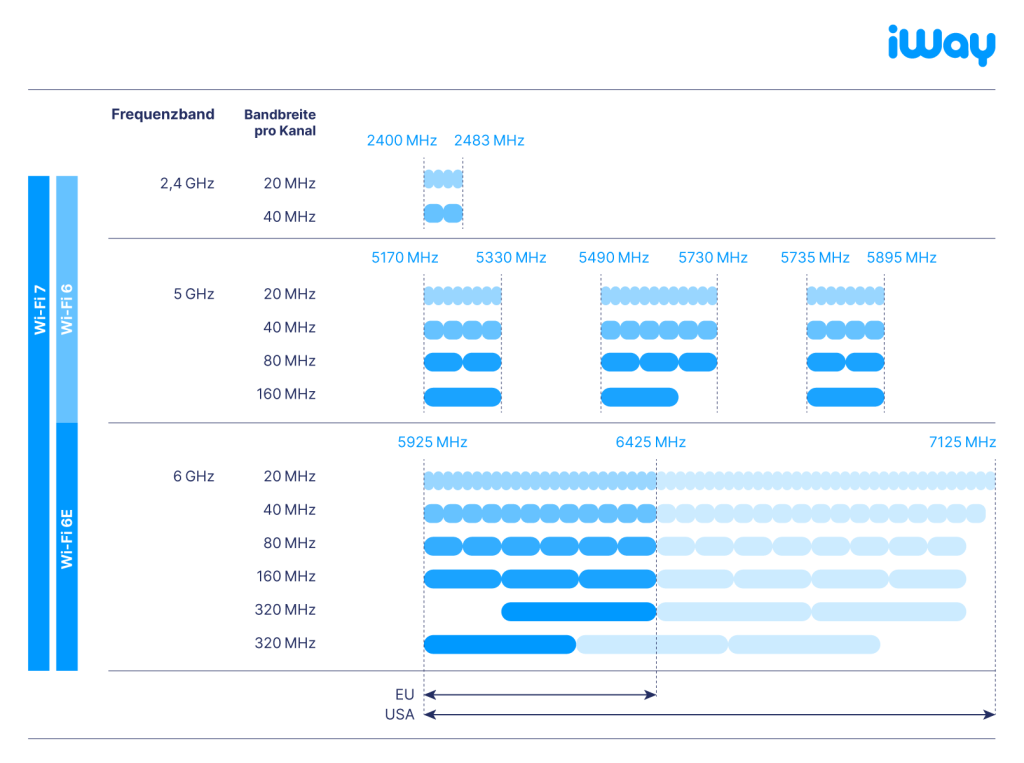

WLAN-Frequenzen

WLAN kann in drei unterschiedlichen Bereichen (Frequenzbändern) funken – um 2,4, um 5 GHz und um 6 GHz. Während bei ersterem die Reichweite am grössten ist, punkten der 5-GHz-Bereich und der 6 GHz-Bereich mit den höchsten Übertragungsgeschwindigkeiten.

Die Frequenzbänder sind in Kanäle à 20 MHz unterteilt. Wenn höhere Geschwindigkeiten verlangt sind, können mehrere Kanäle zu einem 40 MHz, 80 MHz, 160 MHz oder 320 MHz breiten Kanal zusammengenommen werden. Dabei sind im 2,4-GHZ-Band nur maximal 40 MHz und im 5 GHZ Band maximal 160 MHz möglich.

SSID und MAC: Name und Adresse

Jedem WLAN kann mit dem SSID (Service Set Identifier) ein eigener Name gegeben werden. Bei der Fritzbox des Herstellers AVM beispielsweise lautet der voreingestellte WLAN-Name jeweils «Fritz!Box» plus die jeweilige Artikelbezeichnung.

Für Ihr drahtloses Heimnetz können Sie einen Namen frei wählen und damit den vom Hersteller standardmässig gegebenen Namen überschreiben. So finden Sie Ihr WLAN in der Liste der verfügbaren Netze schneller.

MAC wiederum steht für «Media Access Control» und damit für die Adresse des Geräts. Jedes Gerät verfügt mit der MAC-Adresse über eine Nummer. Anhand dieser werden die über eine Verbindung im Netz übertragenen Daten dem richtigen Gerät zugeordnet. Mithilfe der MAC-Adresse können Sie beispielsweise WLAN-Geräte im Netz zulassen oder sperren.

Repeater

Ein WLAN-Verstärker oder korrekt WLAN-Repeater ermöglicht es, ein WLAN-Signal weiter zu verbreiten, als dies mit der Basisstation allein möglich ist. Mit Repeatern können Sie also schwer erreichbare Ecken in Häusern erreichen und das Netz dahin führen, wo Sie es brauchen.

Mesh

Bei Mesh handelt es sich um eine Technologie, mit der Geräte sich mit verschiedenen anderen anstatt nur mit einem einzigen vernetzen lassen.

Im Gegensatz zu einfachem WLAN mit Repeatern lassen sich mit Mesh zum Beispiel Häuser nicht nur flächendeckend, sondern auch mit hohen Übertragungsraten mit WLAN versorgen. Das Endgerät kann mit Mesh nämlich automatisch auf das jeweils stärkste WLAN gesteuert werden.

Mit Mesh verhindert man beispielsweise auch, dass beim Wechsel von einem zum anderen Punkt im Haus Sprachverbindungen unterbrochen werden oder bei Videoübertragungen das Bild einfriert.

WPA und WPS

Zu guter Letzt seien noch zwei wichtige Begriffe im Zusammenhang mit Drahtlosverschlüsselung erwähnt.

Hinter der Abkürzung WPA verbirgt sich die Methode «WiFi Protected Access» oder zu Deutsch «Geschützter WLAN-Zugang». WPA wurde eingeführt, weil sich die Vorgängermethode WEP (Wired Equivalent Privacy) des IEEE-Standards 802.11 als zu wenig sicher erwiesen und sich der Nachfolgerstandard (IEEE 802.11i) verzögert hatte. Die Zertifizierung nach diesem Pseudostandard begann 2003.

Mittlerweile sind die Nachfolger WPA2 und WPA3 erschienen, welche für die Verschlüsselung der Daten und die Verhinderung von unbefugten Zugriffen in WLAN sorgen.

Unterstützen Geräte das WPS-Verfahren (WiFi Protected Setup), lassen sie sich per Knopfdruck oder Eingabe eines PIN mit dem WLAN des Routers verbinden. Verschlüsselungseinstellungen werden damit automatisch und sicher vom Router zum Endgerät übertragen und auf diesem gespeichert.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Mehr aus der WLAN-Buchstabensuppe

Im Zusammenhang mit WLAN gibt es noch eine ganze Reihe anderer Begriffe und Abkürzungen, die Ihnen allerdings weniger häufig begegnen als die oben aufgeführten. Wer sich für CCMP, PMF, OWE, QAM und viele andere Abkürzungen mehr interessiert, findet beim Fritzbox-Hersteller AVM viele weitere Erklärungen.

Markus Häfliger ist PR-Fachmann und schreibt seit 2018 für iWay. Als ehemaliger IT-Journalist liest er sich in jedes Thema ein. Ihn fasziniert, wie IT unser Leben durchdringt und stets spannend bleibt.

Alles Wissenswerte zum Internet-Protokoll IPv6

Blog| 9. Januar 2024 | Lesezeit: 4 Minuten

Das Internet-Protokoll IPv6 wurde eingeführt, weil die Internetadressen langsam knapp wurden. Wir erklären, wie IPv6 aufgebaut ist, wo der Unterschied zu IPv4 liegt und was Sie sonst noch wissen sollten.

Das Internet-Protokoll IPv6 ist ein standardisiertes Verfahren zur Übertragung von Datenpaketen in Rechnernetzen, insbesondere dem Internet.

Zu den Anfangszeiten des Internets dachte man, dass die etwa 4 Milliarden möglichen Adressen bei IPv4 ausreichen würden. Heute bei einer Weltbevölkerung über 8 Milliarden und dem Siegeszug des Internets mit stetig mehr Endgeräten wissen wir, dass IPv4 nicht ausreichen wird.

Zwar hat man schon früh Methoden eingeführt, um Adressen zu sparen. So bringt zum Beispiel NAT (Network Address Translation) sehr grosse Einsparungen.

Langfristig braucht es jedoch einfach komplexere, längere Adressen. Mit dem Adressbereich von IPv6 liessen sich theoretisch jedem Quadratmillimeter der Erde Millionen von Adressen zuteilen.

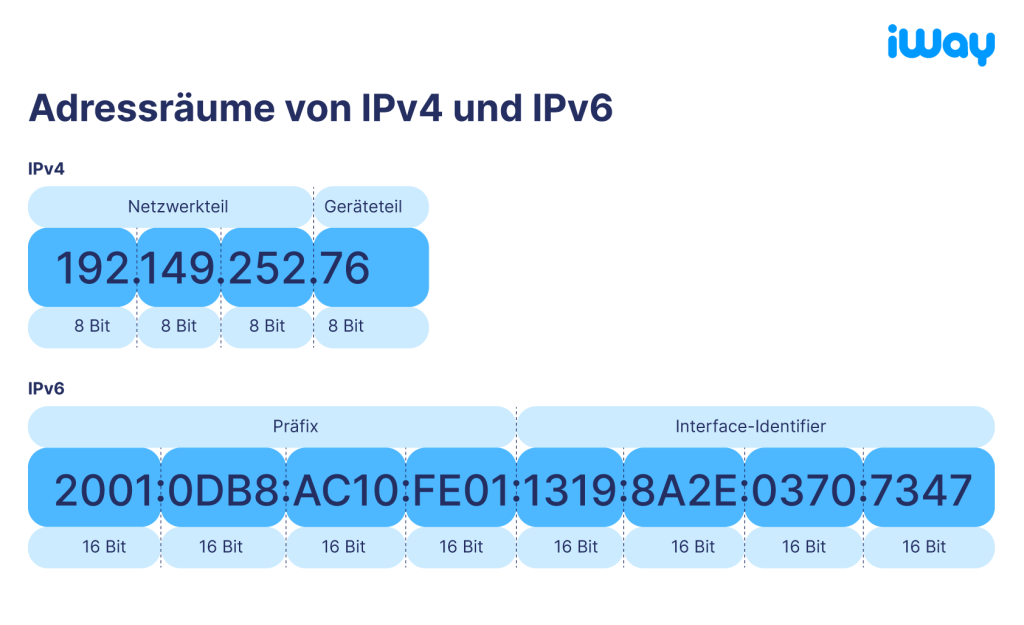

Der Unterschied zwischen IPv6 und IPv4

IPv4 benutzt 32-Bit-Adressen, die üblicherweise als eine Gruppe von vier dezimalen Nummern dargestellt werden. IPv6 geht viel weiter und verwendet grosszügige 128-Bit-Adressen, die hexadezimal dargestellt werden. Mit 128 Bit lassen sich deutlich mehr Adressen generieren als mit 32 Bit:

- Adressraum von IPv4: 32 Bit = 232 Adressen ≈ 4,3 Milliarden Adressen

- Adressraum von IPv6: 128 Bit = 2128 Adressen ≈ 340 Sextillionen Adressen

Der Aufbau einer IPv6-Adresse

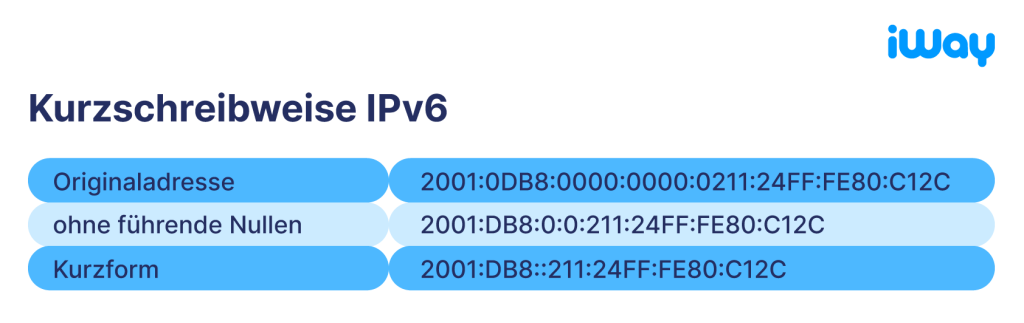

Die 128 Bit einer IPv6-Adresse sind in acht Blöcke zu je 16 Bit aufgeteilt. In hexadezimaler Schreibweise lässt sich ein 16-Bit-Block mit vier Ziffern bzw. Buchstaben notieren. Als Trennelement dient der Doppelpunkt.

Um die IPv6-Adresse handlicher zu gestalten, hat sich eine Kurzschreibweise etabliert, bei der Nullen innerhalb eines Blocks weggelassen werden können. Besteht ein Block ausschliesslich aus Nullen, muss die letzte Null erhalten bleiben. Einmal pro IPv6-Adresse darf man aufeinanderfolgende Null-Blöcke streichen.

Möchte man eine IPv6-Adresse direkt in einen Browser eingeben, verwendet man die URL-Notation. Diese lautet wie folgt: http:/[2001:0db8:86a1:03d4::0680:123].

Netze und Präfixe bei IPv6

Praktisch stehen jedoch bei IPv6 weitaus weniger Adressen frei zur Verfügung, als das 128-Bit-Format vermuten lässt. Grund dafür ist, dass eine IP-Adresse aus zwei Teilen besteht, dem Network Prefix (Präfix oder Netz-ID) und dem Interface Identifier (Suffix).

Der Network Prefix kennzeichnet das Netz, Subnetz bzw. den Adressbereich. Der Interface Identifier kennzeichnet einen Host in diesem Netz. Er wird aus der 48-Bit-MAC-Adresse des Interfaces gebildet und dabei in eine 64-Bit-Adresse umgewandelt. Auf diese Weise ist das Interface unabhängig vom Network Prefix eindeutig identifizierbar.

Die von IPv4 bekannte Netzmaske bzw. Subnetzmaske fällt bei IPv6 ersatzlos weg. Um trotzdem eine Segmentierung und Aufteilung von Adressbereichen bzw. Subnetzen vornehmen zu können, wird die Präfixlänge definiert und mit einem "/" (Slash) an die eigentliche IPv6-Adresse angehängt. Der hierarchische Aufbau des Präfixes vereinfacht das Routing mit IPv6. Standardmässig ist "/64" die Präfixlänge. Wer eigene Netze betreiben möchte, der bekommt vom Provider ein kürzeres Präfix, meist /56 oder /48 und erhält damit mehr Adressraum.

Das bedeutet, dass jedes noch so kleine Netzwerk mindestens ein Subnetz von 64 Bit zugewiesen erhält. In diesem Subnetz können jeweils gigantische 2 hoch 64, also über 18 Trillionen Einzeladressen vergeben werden. Das bedeutet, dass sich Anwenderinnen und Anwender den Einsatz von privaten IP-Adressen und Verfahren wie NAT sparen können. Der riesige Adressbereich von IPv6 macht das möglich.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Mehr als nur viele Adressen

Auf den ersten Blick ist der Vorteil von IPv6 die enorme Anzahl an möglichen Adressen. Das Protokoll bietet jedoch noch viele weitere Vorteile, zum Beispiel:

- Sicherheitsfunktionen, die den Schutz von Netzwerken und Daten erleichtern

- effiziente Paketverarbeitung in Netzwerken

- Auto-Konfiguration von Netzwerkgeräten

- Möglichkeiten zur Priorisierung von Paketen (QoS, Quality of Service)

IPv4 und IPv6 gleichzeitig möglich

Alle modernen Betriebssysteme und Netzwerkgeräte können mit IPv6 und IPv4 gleichzeitig umgehen. Das nennt sich Dual Stack. Es ermöglicht eine Koexistenz der beiden Protokolle. Tatsächlich teilen die meisten Internetanbieter (inklusive iWay) ihren Kundinnen und Kunden IPv4- und IPv6-Adressen zu. Die Durchschnittsperson bemerkt also gar nicht, dass sie oder er bereits IPv6 verwendet.

Welche Probleme kann es mit IPv6 geben?

Da heutzutage alle aktuellen Geräte und Betriebssysteme über IPv6 und IPv4 verfügen, sollte IPv6 für Normalbenutzerinnen und -benutzer eigentlich kein Thema sein.

Manchmal kann es aus verschiedenen Gründen zu Problem kommen, die sich zum Beispiel durch verzögertes Aufrufen von Websites oder unerwartet langsames und instabiles Internet zeigen können. Die Gründe dafür können mannigfaltig sein, von veralteten Geräten, über falsch konfigurierte Router bis zu Softwarefehlern im Netz des Internetanbieters oder der Ziel-Website. Als einfache Massnahme empfiehlt sich, IPv6 abzuschalten (im Router oder betroffenem Endgerät). Noch funktioniert IPv4 ja.

IPv6-Test

Mit dem IPv6-Test von Google können Sie überprüfen, ob Sie bereits IPv6 verwenden und ob es damit Probleme geben könnte.

Wie lange gibt es IPv4 noch?

Kurz gesagt wird es IPv4 noch lange geben. IPv6 soll im Internet im Laufe der Zeit IPv4 eigentlich vollständig ablösen. Allerdings verläuft die Einführung von IPv6 bisher eher zögerlich. Zugriffe auf Google erfolgten Anfang Dezember 2023 weltweit und in der Schweiz erst zu rund 42 % über IPv6.

Die letzten IPv4-Adressen auf globaler Ebene wurden bereits 2011 vergeben. Heute ist es jedoch immer noch möglich, IPv4-Adressen aus wenig genutzten Bereichen gegen viel Geld zu erwerben. Man kann also noch mit einer jahrelangen Koexistenz von IPv4 und IPv6 rechnen.

Henry Salzmann ist CISO und seit 2018 bei iWay. Der diplomierte Elektroingenieur begeistert sich für WLAN, TV, Telefonie und Sicherheit. Seine Steckenpferde sind Smart Home, Amateurfunk und Making.

Kindersicherung bei der FRITZ!Box einrichten

Blog| 27. Dezember 2023 | Lesezeit: 3 Minuten

Die Kindersicherung der FRITZ!Box erlaubt Ihnen, die Online-Zeit Ihrer Kinder einzuschränken und bestimmte Websites zuzulassen oder zu sperren. Wie Sie die Kindersicherung bei der FRITZ!Box Schritt für Schritt einrichten und was Sie dabei beachten sollten.

Mit der Kindersicherung der FRITZ!Box können Sie für jedes Kind und Gerät genau festlegen, wie lange und wann es das Internet nutzen darf. Ausserdem können Sie den Aufruf bestimmter Websites sperren oder nur den Zugriff auf bestimmte Websites zulassen.

Wo richte ich die Kindersicherung bei der FRITZ!Box ein?

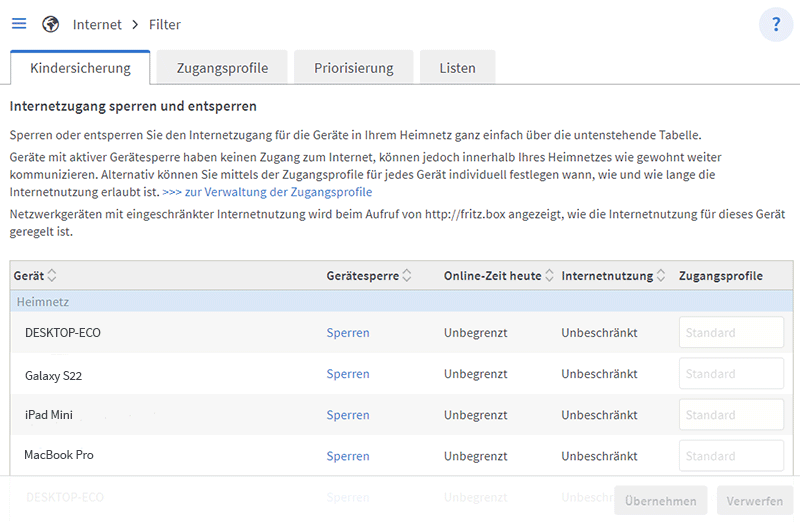

Die Kindersicherung der FRITZ!Box können Sie in der Benutzeroberfläche des Routers einrichten. Rufen Sie dazu im Browser http://fritz.box/ auf und melden Sie sich mit dem FRITZ!Box-Passwort an. Dieses finden Sie je nach Modell auf der Unter- oder Rückseite des Routers. Die Kindersicherung finden Sie in der Benutzeroberfläche unter Internet > Filter.

1 Zugangsprofil einrichten und Zeitbeschränkungen festlegen

Anschliessend richten Sie unter «Zugangsprofile» können ein neues Profil ein. Da die Zugangsprofile geräteübergreifend sind, empfehlen wir, pro Kind ein Zugangsprofil einzurichten. Diesem können Sie dann alle Geräte des jeweiligen Kindes zuweisen, vom Smartphone bis zur Switch.

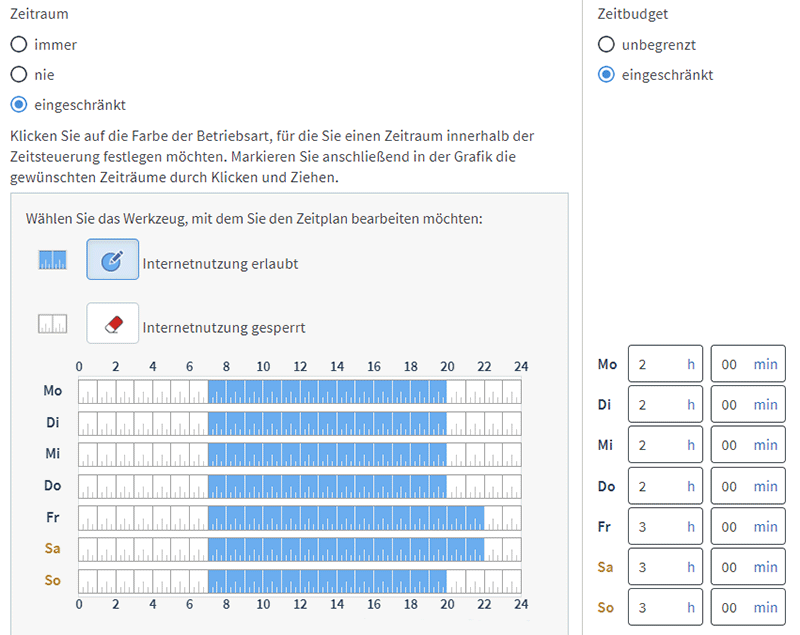

Nachdem Sie dem neuen Zugangsprofil einen Namen gegeben haben, können Sie die Zeitbeschränkung festlegen. Sie können festlegen wann (Zeitraum) und wie lange (Zeitbudget) für dieses Zugangsprofil das Internet genutzt werden darf. Mit der Option «gemeinsames Budget» teilen sich alle dem Zugangsprofil zugewiesenen Geräte das Tagesbudget.

Verfügbare Zeit abrufen

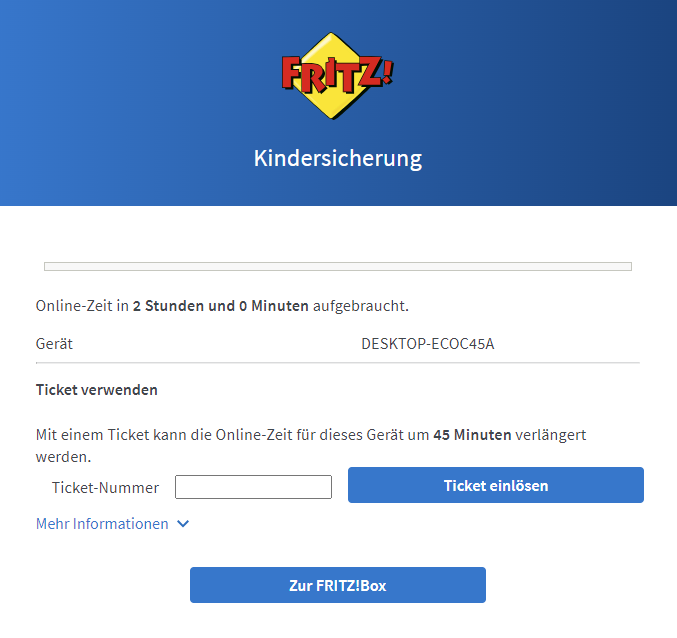

Unter http://fritz.box/surf.lua kann Ihr Kind im Browser jederzeit die noch verfügbare Zeit für das jeweilige Gerät abrufen.

Tickets für zusätzliche Online-Zeit

Durch das Vergeben von Tickets ermöglichen Sie Geräten, deren Internetzugang durch ein Zugangsprofil eingeschränkt ist, die abgelaufene Onlinezeit zu verlängern oder ausserhalb der festgelegten Zeiträume zu surfen. Die Ticket-Nummern finden Sie in der Benutzeroberfläche unter «Zugangsprofile».

Ihr Kind kann das Ticket auf dem jeweiligen Gerät unter http://fritz.box einlösen. Ein Ticket verlängert die Online-Zeit einmalig um 45 Minuten.

Sperren Sie für dieses Zugangsprofil die Nutzung des Gastzugangs, damit Ihr Kinde die Einschränkungen nicht umgehen kann.

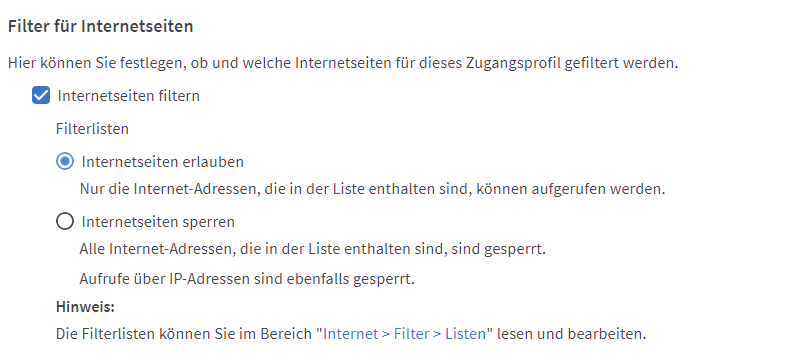

Wenn Sie bei diesem Zugangsprofil bestimmte Websites sperren möchten oder nur bestimmte Websites zulassen möchten, aktivieren Sie zudem den «Filter für Internetseiten». Sie können zwischen folgenden zwei Möglichkeiten auswählen:

- Internetseiten erlauben: Sie erlauben den Zugriff auf Websites, die in Ihrer noch zu erstellenden Liste (siehe Punkt 3) enthalten sind

- Internetseiten sperren: Sie sperren den Zugriff auf Websites, die in Ihrer noch zu erstellenden Liste (siehe Punkt 3) enthalten sind

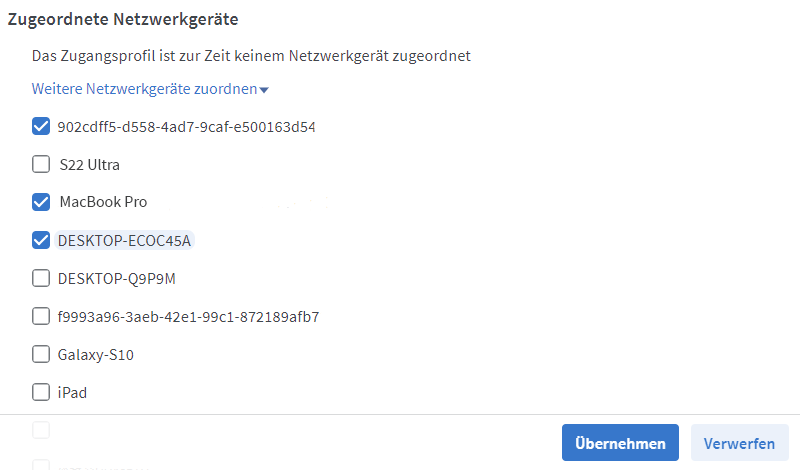

2 Geräte zuweisen

Nun können Sie dem Zugangsprofil unter «zugeordnete Netzwerkgeräte» die entsprechenden Geräte zuweisen.

Beispiel: Sie haben für Kind 1 das Zugangsprofil «Kind 1» eingerichtet. Kind 1 nutzt das Internet mit seinem Smartphone, seinem Laptop und seiner Switch. Damit das Zeitbudget von Kind 1 alle Geräte einschliesst, ordnen Sie diese drei Geräte dem Zugangsprofil «Kind 1» zu.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

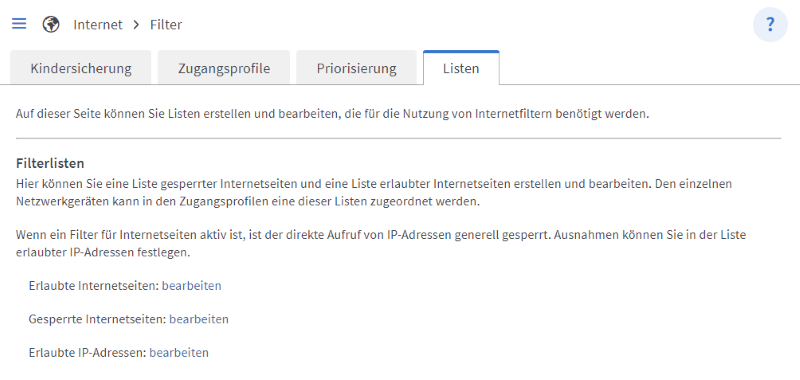

3 Filterlisten für Websites erstellen

Unter dem Punkt «Listen» können Sie Filterlisten mit erlaubten respektive gesperrten Websites erstellen:

- Erlaubte Internetseiten: Diese Art von Filterliste eignet sich für kleinere Kinder, die nur auf wenige Websites zugreifen dürfen. Geräte, die einem Zugangsprofil mit aktivem Filter «Internetseiten erlauben» zugewiesen sind, können nur die Websites in der Liste «erlaubte Internetseiten» aufrufen. Alle anderen Websites sind gesperrt.

- Gesperrte Internetseiten: Diese Art von Filterliste eignet sich für ältere Kinder, die auf bestimmte Websites nicht zugreifen dürfen. Geräte, die einem Zugangsprofil mit aktivem Filter «Internetseiten sperren» zugewiesen sind, können Websites in der Liste «Gesperrte Internetseiten» nicht aufrufen. Sie können jedoch alle anderen Websites aufrufen.

Achtung: Gewisse Internetangebote sind über mehrere Internetadressen erreichbar. Um den Zugriff auf solche Angebote zu sperren, müssen Sie alle betreffenden Internetadressen in der Liste eintragen. Insbesondere Apps haben oft mehrere Internetadressen.

Die Filterlisten gelten für alle Zugangsprofile, bei denen die Option «Internetseiten filtern» und die jeweiligen Filterliste aktiviert ist. Starten Sie die FRITZ!Box nach dem Einrichten neu, damit die Filterliste auf allen zugewiesenen Geräten greift.

4 Passwort der FRITZ!Box ändern

Damit Ihr Kind die Kindersicherung nicht anpassen oder gar entfernen kann, sollte es das Passwort der FRITZ!Box nicht kennen. Sie können das Passwort in der Benutzeroberfläche oben rechts unter den 3 Punkten ändern.

Was es sonst noch zu beachten gibt

Mit der Kindersicherung der FRITZ!Box sichern Sie nur Geräte, die sich in Ihrem WLAN oder Netzwerk befinden. Hat Ihr Kind ein Smartphone, bei dem es die mobilen Daten des Handyabos nutzt, müssen Sie separate Sicherungsmassnahmen über das Betriebssystem dieses Geräts vornehmen.

Jessica Lucio ist Content Marketing Manager und seit 2022 bei iWay. Die langjährige Texterin verfasst gerne leicht verständliche Anleitungen und hat ein Faible für Internet- und Mobile-Hacks.

Was ist Latenzzeit eigentlich genau?

Blog| 12. Dezember 2023 | Lesezeit: 3 Minuten

Die Latenzzeit ist bei zahlreichen Internetanwendungen zentral für ein gutes Nutzungserlebnis, von Video-Konferenzen, über Streaming bis hin zum Gaming. Was Latenz genau ist, warum sie wichtig ist und wie sie sich verbessern lässt.

Die Latenz oder Latenzzeit ist ein Mass für die Verzögerungszeit zwischen dem Auftreten eines Ereignisses und dem Eintreten eines erwarteten Folgeereignisses. Im Bereich der Internetnutzung beschreibt sie die Zeit, die für das Abrufen von Daten vom Ausgangspunkt bis zum Endgerät des Empfängers benötigt wird. Doch weshalb ist sie für uns relevant? Was hat sie mit der Internetgeschwindigkeit zu tun? Und wie lässt sich die Latenz verbessern?

Vier Arten der Latenz

In der Telekommunikation gibt es vier verschiedene Arten der Latenz.

Am entscheidendsten für uns Nutzerinnen und Nutzer ist die sogenannte Ausbreitungsverzögerung. Sie beschreibt die Signallaufzeit, die ein Datenpaket vom Abruf durch die Anwenderin oder den Anwender bis zu seinem Ziel auf dem Endgerät benötigt. Die Ausbreitungsverzögerung ist abhängig von der zurückgelegten Strecke und der Ausbreitungsgeschwindigkeit im Übertragungsmedium. Sie ist also abhängig von der Glasfaser- respektive Kupferleitung oder Luft bei WLAN oder Mobilfunk.

Auch die drei weiteren Latenzklassen der Telekommunikation werden von der Art und Weise, wie die Verzögerung entsteht, beeinflusst. Die algorithmische Verzögerung kommt durch die Eigenschaften des Rechenvorgangs, zum Beispiel die paketweise Übermittlung von Sprachdaten, zustande. Die Verarbeitungsverzögerung wiederum ist bestimmt durch die Zeit, die gebraucht wird, bis das Signal weiterverarbeitet wird.

Die Serialisierungsverzögerung schliesslich hängt von der Datenmenge und der Verbindungsgeschwindigkeit ab. Mit Serialisierung ist gemeint, dass Datenpakete hintereinander angeordnet übertragen werden. Die nötigen Informationen kommen erst dann auf dem Endgerät an, wenn alle Datensätze zwischen dem Ausgangspunkt und dem Ziel aufgerufen worden sind.

Warum ist die Latenz für uns wichtig?

Die Latenz ist nicht zu verwechseln mit der Verbindungsgeschwindigkeit (oder Bandbreite) des Internets. Die Verbindungsgeschwindigkeit gibt die mögliche oder tatsächliche Menge der übertragenen Daten pro Zeiteinheit an.

Während die Einheit bei der Internetgeschwindigkeit also Bit pro Sekunde beträgt, wird die Latenzzeit in Millisekunden (ms) angegeben. Für Videokonferenzen und Internet-Telefonie beträgt die Latenzzeit um die 30 bis 60 ms. Ab 100 ms wird’s bei Voice-over-IP unangenehm, weil man die Verzögerung wahrnimmt. Live-Streaming und Online-Gaming funktionieren gut mit 30 bis 50 ms, optimal sind um die 15 ms.

Je interaktiver und symmetrischer die Anwendungen werden, je mehr Daten also nicht nur herunter-, sondern auch hochgeladen werden, desto kürzer muss die Verzögerungszeit sein. Ansonsten ist das User-Erlebnis nicht befriedigend.

Für Metaverse-Anwendungen mit AR- und VR-Brillen (Augmented respektive Virtual Reality) fordert der Facebook-Konzern Meta gar Latenzzeiten im einstelligen oder niedrigen zweistelligen Millisekunden-Bereich. Denn dabei werden die Daten in Abhängigkeit der Augen- und Körperbewegungen verrechnet.

Wer kann die Latenzzeit verbessern und wie?

Der Internetanbieter selbst kann seinen Beitrag leisten, indem er eine hochwertige Infrastruktur zur Verfügung stellt. Dazu gehören leistungsfähige Hardware und Datenleitungen, zuverlässige, stabilen Verbindungen und bessere Angebote für die Verbindungsgeschwindigkeit (Glasfaser statt Kupfer). Aber auch Kooperationen mit Zulieferern und Partnern wie SwissIX, dem grössten Schweizer Internetverbindungsknoten, an den iWay angeschlossen ist, zählen dazu.

Darüber hinaus können auch die Software-Anbieter einiges tun. So könnenn sie ihre Produkte durch Anpassung der Algorithmen verbessern und die Rechenleistungen in ihren Rechenzentren optimieren. Nicht zuletzt können sie die Anwendungen näher zu den Nutzerinnen und Nutzer bringen. Und zwar indem sie Rechenzentren an den Rand des Netzers (Stichwort Edge Computing) verlagern und so Kundendaten näher an der Ursprungsquelle verarbeiten.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Wie kann ich die Latenzzeit verbessern?

Aber auch Sie können die Latenzzeit positiv beeinflussen, ähnlich wie Sie das bei der Übertragungsgeschwindigkeit (Download/Upload) tun können:

- Bringen Sie Ihren Computer (Betriebssystem und Anwendungsprogramme) und Ihren Router auf den neuesten Stand. Wenn Sie einen Router leihweise von iWay haben, machen wir die Router-Updates für Sie.

- Schliessen Sie nicht benötigte Programme, denn viele beanspruchen auch ohne Nutzung Ihren Rechner und Ihre Internet-Leitung.

- Entfernen Sie nicht benötigte Geräte von Ihrem Router.

- Verbinden Sie Ihre Geräte per Netzwerkkabel mit dem Router anstelle von WLAN.

Wie messe ich die Latenzzeit?

Wie hoch die Latenzzeit Ihres Anschlusses ist, können Sie mit dem Speedtest von iWay ermitteln. Dort wird neben der Down- und Upload-Geschwindigkeit auch der sogenannte Ping angezeigt. Dabei handelt es sich um ein Diagnose-Werkzeug zur Prüfung einer Netzwerkverbindung zu einem bestimmten Rechner. Der Ping-Wert gibt nicht nur an, ob eine Verbindung besteht, sondern auch wie gross die Latenzzeit ist. Der Ping-Wert ist die Laufzeit hin und zurück, also die doppelte Latenzzeit.

Markus Häfliger ist PR-Fachmann und schreibt seit 2018 für iWay. Als ehemaliger IT-Journalist liest er sich in jedes Thema ein. Ihn fasziniert, wie IT unser Leben durchdringt und stets spannend bleibt.

Was der neue WLAN-Standard Wi-Fi 7 kann

Blog| 28. November 2023 | Lesezeit: 3 Minuten

Der neue WLAN-Standard Wi-Fi 7 soll Anfang 2024 herauskommen und zahlreiche Verbesserungen mit sich bringen. Was Wi-Fi 7 alles kann, was es bringt und ob Sie sich wirklich bald neue Geräte anschaffen müssen oder nicht.

Noch nicht lange ist es her, dass Wi-Fi 6E eingeführt wurde. Erste Geräte kamen Ende 2019 auf den Markt. Und nun steht schon die nächste WLAN-Generation Wi-Fi 7 (IEEE 802.11be) als «schnellstes Wi-Fi aller Zeiten» mit einer Datenrate von bis zu 46 Gbit/s vor der Tür.

Die Definition von WiFi 7 ist noch nicht vollständig abgeschlossen, doch die Fertigstellung des Standards IEEE 802.11be wird für Anfang 2024 erwartet. Trotzdem gibt es bereits einen beachtlichen Medienrummel um den neuen Standard und sogar bereits vereinzelt Geräte auf dem Markt. Doch was wird Wi-Fi 7 bringen und müssen Sie Ihre Geräte durch Wi-Fi-7-taugliche ersetzen?

Die wichtigsten Pluspunkte von Wi-Fi 7

Gemäss der Wi-Fi Alliance gehören zu den wichtigsten Verbesserungen von Wi-Fi 7 gegenüber den früheren WLAN-Standards:

- Höhere Geschwindigkeit

- Geringere und deterministische (vorher bestimmbare) Latenz (Verzögerungszeit)

- Verbesserte Kapazität und Effizienz, auch in dicht belegten Netzen

- Erhöhte Robustheit und Zuverlässigkeit

- Geringerer Energieverbrauch

- Kompatibilität mit den älteren Standards

Diese Vorteile werden durch eine Reihe von neuen Funktionen erreicht, welche auf den Möglichkeiten von Wi-Fi 6E aufbauen und diese erweitern. Wi-Fi 7 kann also alles, was Wi-Fi 6E mitbringt, plus zusätzlich einige wesentliche neue Funktionen.

Kanäle mit 320 MHz Bandbreite

Im neuen 6-GHz-Band wurden Ende 2021 in Europa 500 MHz freigegeben und mit Wi-Fi 6E erstmals für WLAN verwendet. Wi-Fi 7 kann dort Kanäle von sagenhaften 320 MHz einsetzen. Bei Wi-Fi 6 waren es noch maximal 160 MHz. Diese Verdoppelung der Kanalbandbreite bringt auch eine Verdoppelung des Datendurchsatzes, also der Übertragungsgeschwindigkeit.

Allerdings ist in Europa nur Platz für einen Kanal. In den USA stehen im 6-GHz-Spektrum 1200 MHz zur Verfügung. Dort hat es Platz für drei solcher breitbandigen Kanäle.

Multi-Link Operation (MLO)

Multi-Link Operation (MLO) ist wohl die innovativste Entwicklung bei Wi-Fi 7. Sie bringt gleich mehrere Vorteile mit sich. Der wichtigste ist zusammen mit den 320-MHz-Kanälen und 4096 QAM eine weitere Steigerung des Datendurchsatzes. MLO bringt jedoch insbesondere auch potenzielle Verbesserungen bei der Stabilität der Verbindung.

Mit MLO können Verbindungen gleichzeitig verschiedene Frequenzbänder und Kanäle nutzen. Dadurch kommen die unterschiedlichen Eigenschaften der einzelnen Bänder besser zum Tragen, wie zum Beispiel die höhere Geschwindigkeit und Bandbreite des 6-GHz-Bandes oder die grössere Reichweite der 2,4-GHz-Bandes.

MLO ermöglicht es ausserdem, dass sich ein einzelnes Gerät mit mehreren Access Points (WLAN-Router) verbinden kann. Das trägt wiederum zur Stabilität bei, wenn sich Anwenderinnen und Anwender im Raum bewegen.

Alles in allem dürfte MLO das Nutzungserlebnis deutlich verbessern.

4096 QAM (4K QAM)

QAM (Quadraturamplitudenmodulation) ist ein Modulationsverfahren, das schon seit Generationen für Wi-Fi eingesetzt wird. Bei Wi-Fi 5 war es noch QAM 256, bei Wi-Fi 6 wurde es QAM 1024 und bei Wi-Fi 7 ist es nun QAM 4096.

Entgegen dem Marketingversprechen von «enormen Verbesserungen» bringt allerdings QAM 4096 gerade mal 1,2-mal mehr Geschwindigkeit als QAM 1024. Nachteilig ist, dass damit die Reichweite leider entsprechend abnimmt.

Spectrum-Puncturing

Kurz gesagt ermöglicht Spectrum-Puncturing (oder Punctured Transmission) dem Access Point und dem Endgerät, bei Störungen den betroffenen Teil des Kanals auszulassen und trotzdem weiterhin einen möglichst grossen Teil des Spektrums im Kanal zu nutzen. Man kann mit Sicherheit sagen, dass dies dazu beiträgt, den Datendurchsatz zu verbessern und die Latenzzeit bei Störungen zu verringern.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Was bringt Wi-Fi 7 in der Praxis?

In der Praxis werden sich die angekündigten extrem hohen Geschwindigkeiten kaum jemals auch nur annähernd erreichen lassen. Und auch dann nur in Zusammenhang mit sehr teuren maximal ausgestatten Routern und auf kurze Distanzen.

Trotzdem: Unter dem Strich wird Ihr WLAN mit Wi-Fi 7 schneller und zuverlässiger werden. Die Verbesserung wird noch deutlicher sein, als dies schon mit jeder neuen Wi-Fi-Generation der Fall war.

Sind neue Wi-Fi7-Geräte wirklich nötig?

Wi-Fi 7 ist ein zukunftsweisender Standard, der das WLAN-Erlebnis verbessern wird. Dank der Kompatibilität zu den früheren Standards werden auch ältere Client-Geräte mit Wi-Fi 7 Access Points zusammenarbeiten und umgekehrt auch Wi-Fi 7 Clients mit älteren Access Points.

Der Wechsel kann also schrittweise erfolgen. Für Privatanwenderinnen und -anwender besteht kein Anlass, noch funktionsfähige Geräte nur wegen Wi-Fi 7 zu ersetzen. Anders sieht es bei industriellen Anwendungen aus. Dort kann Wi-Fi 7 dermassen Vorteile bringen, dass sich der Einsatz auszahlt oder der Leistung willen gar notwendig ist.

Henry Salzmann ist CISO und seit 2018 bei iWay. Der diplomierte Elektroingenieur begeistert sich für WLAN, TV, Telefonie und Sicherheit. Seine Steckenpferde sind Smart Home, Amateurfunk und Making.

Was ist Multi-SIM und wozu ist das gut?

Blog| 14. November 2023 | Lesezeit: 4 Minuten

Mit Multi-SIM lassen sich die Inklusivleistungen eines Handy-Abos nahtlos mit mehreren mobilen Geräten nutzen. Wir erklären, wie Multi-SIM genau funktioniert, wann es sich lohnt und was Sie dabei sonst noch beachten sollten.

Multi-SIM macht es möglich, die Inklusivleistungen eines Handy-Abos gleichzeitig auf mehreren mobilen Geräten zu nutzen. So können Sie beispielsweise im Zug bequem auf Ihrem Tablet surfen, ohne mit Ihrem Smartphone einen Hotspot einzurichten. Oder Sie können je nach Angebot beim Joggen Nachrichten oder Anrufe bequem mit der Smartwatch beantworten, ohne dass Sie Ihr Smartphone dabeihaben müssen.

Was ist Multi-SIM?

Multi-SIM oder Multi-Device-SIM erlaubt Ihnen, die Inklusivleistungen Ihres Handy-Abos auf mehreren Geräten zu nutzen. Das heisst, Sie erhalten zu Ihrer Haupt-SIM-Karte eine oder mehrere Zusatzkarten. Mit den Zusatzkarten können Sie die Inklusivleistungen Ihres Mobile-Abos auf zusätzlichen Geräten wie Tablets, Smartwatches oder Laptops nutzen. Je nach Angebot können Sie damit auf den Zusatzgeräten surfen und teilweise auch telefonieren. Alle SIM-Karten sind dabei mit dem gleichen Handy-Abo verknüpft.

Was ist der Unterschied zwischen Multi-SIM und SIM?

Mit einer Standard-SIM-Karte können Sie Ihr Handy-Abo nur auf einem einzigen Gerät nutzen. Mit Multi-SIM können Sie die die Inklusivleistungen Ihres Abos hingegen auf mehreren Geräten gleichzeitig nutzen.

Was ist der Unterschied zwischen Multi-SIM und Dual-SIM?

Multi-SIM und Dual-SIM klingen zwar ähnlich. Es sind jedoch zwei grundlegend unterschiedliche Konzepte:

- Dual-SIM bedeutet, dass Sie zwei verschiedene SIM-Karten in ein Gerät einlegen können. So können Sie z. B. mit einem Smartphone zwei verschiedene Handy-Nummern nutzen.

- Multi-SIM bedeutet hingegen, dass Sie die Inklusivleistungen Ihres Handy-Abos mit zwei oder mehreren Geräten gleichzeitig nutzen können.

Was ist der Unterschied zwischen Multi-SIM und eSIM?

Die eSIM ist eine digitale Version der Standard-SIM-Karte. Sie ermöglicht es, einen Handy-Vertrag direkt über das Gerät zu aktivieren und zu verwalten. Damit braucht es keine physische SIM-Karte mehr.

Gibt es Multi-SIM auch als eSIM?

Multi-SIM ist je nach Anbieter als Standard-SIM-Karte, also als physische SIM-Karte, und als eSIM erhältlich.

Bei iWay beispielsweise ist Multi-Device-SIM sowohl als Standard-SIM-Karte, als auch als eSIM erhältlich.

Was bringt mir Multi-SIM?

Multi-SIM erlaubt Ihnen, Ihr Handy-Abo auf zusätzlichen Geräten wie einem zweiten Smartphone, einer Smartwatch, einem Tablet oder einem Laptop zu nutzen.

So können Sie z. B. Ihr Handy-Internet mit Multi-Device-SIM auch bequem auf einem Tablet oder Laptop nutzen, ohne einen persönlichen Hotspot einzurichten. Das Gerät muss jedoch SIM-fähig sein, also entweder einen SIM-Karten-Slot oder einen eSIM-Chip haben.

Es gibt auch Multi-SIM-Angebote für Smartwatches. Damit können Sie dann direkt auf der Uhr Anrufe tätigen oder entgegennehmen, ohne das Smartphone dabeizuhaben.

Was sind die Nachteile?

Multi-SIM-Angebote sind verglichen mit anderen Abos teurer. Oft ist Multi-Device-SIM jedoch günstiger als ein zusätzliches Abo.

Zudem kosten Tablets und Laptops mit SIM-Slot in der Regel mehr als das gleiche Modell ohne Slot.

Welche Multi-SIM-Profile gibt es?

Multi-SIM-Profile unterscheiden sich je nach Anbieter. In der Regel gibt es folgende Profile:

- Data: Bei Data-Profilen können Sie die Inklusiv-Daten Ihres Mobile-Abos mit zusätzlichen Geräten nutzen. Die Internetgeschwindigkeit für die Zusatzgeräte ist in der Regel gleich wie jene für das Hauptgerät. Mit diesem Profil können Sie jedoch mit den Zusatzgeräten nicht telefonieren.

- Data & Voice: Bei Data-Voice-Profilen können Sie die Inklusiv-Daten und -Minuten Ihres Mobile-Abos mit zusätzlichen Geräten nutzen. Die Internetgeschwindigkeit für die Zusatzgeräte ist in der Regel gleich wie jene für das Hauptgerät. Mit diesem Profil können Sie auch mit den Zusatzgeräten telefonieren.

- Watch: Bei Watch-Profilen können Sie die Inklusiv-Daten und -Minuten Ihres Mobile-Abos auf Ihrer Smartwatch nutzen. Die Internetgeschwindigkeit für die Zusatzgeräte ist in der Regel gedrosselt. Mit diesem Profil können Sie in der Regel mit der Watch auch telefonieren.

Bevor Sie ein Multi-SIM-Profil kaufen, sollten Sie genau prüfen, welche Funktionen eingeschlossen sind. iWay bietet beispielsweise aktuell nur ein Data-Profil an.

Was kostet Multi-SIM?

Die Kosten für Multi-SIM unterscheiden sich je nach Anbieter und Profil. In der Regel fallen monatliche Kosten pro zusätzlicher SIM-Karte an.

Das Data-Profil von iWay kostet beispielweise 10 Franken pro Zusatzkarte im Monat.

Sie möchten keine Beiträge mehr verpassen? Dann abonnieren Sie unseren monatlichen Newsletter!

Mit welchen Geräten kann ich Multi-SIM nutzen?

Multi-SIM funktioniert bei allen Geräten mit einem SIM-Slot. Wenn Ihr Anbieter Multi-Device-SIM auch als eSIM anbietet, funktioniert es auch bei allen eSIM-fähigen Geräten.

Verfügen sie also über einen SIM-Slot oder einen eSIM-Chip, können Sie Multi-SIM bei folgenden Geräten nutzen:

- Smartphones

- Smartwatches

- Tablets

- Laptops

- Kameras, Tracker und Sensoren

Achtung: Bei weitem nicht alle Geräte sind SIM-fähig. Bevor Sie Multi-Device-SIM bestellen, sollten Sie daher unbedingt prüfen, ob Ihre Geräte SIM-fähig sind.

Auf wie vielen Geräten lässt sich mit Multi-SIM gleichzeitig nutzen?

Das hängt davon ab, wie viele zusätzliche SIM-Karten der Anbieter zur Verfügung stellt. Bei iWay können Sie bis zu zwei zusätzliche SIM-Karten beziehen.

Kann ich mit Multi-SIM mit mehreren Geräten telefonieren?

Ob Sie mit Multi-Device-SIM mit mehreren Geräten telefonieren können, hängt vom Anbieter und dem Profil ab. Je nach Angebot sind auch nur ausgehende Anrufe möglich.

Prüfen Sie Multi-SIM-Angebote daher besonders sorgfältig, wenn Sie mit den Zusatzkarten Anrufe tätigen und entgegennehmen möchten.

Welche Alternativen gibt es?

Um Ihr Handy-Internet auch auf anderen Geräten zu nutzen, können Sie auf Ihrem Smartphone auch einen persönlichen Hotspot einrichten. Allerdings müssen die zwei Geräte ständig verbunden sein und diese Verbindung verbraucht viel Akku-Leistung.

Selbstverständlich können Sie auch eine weiteres Abo kaufen. Das lohnt sich aber nur in gewissen Fällen.

Jessica Lucio ist Content Marketing Manager und seit 2022 bei iWay. Die langjährige Texterin verfasst gerne leicht verständliche Anleitungen und hat ein Faible für Internet- und Mobile-Hacks.

Welche Telefonielösung ist die richtige für ein KMU?

Blog| 31. Oktober 2023 | Lesezeit: 4 Minuten

Immer wieder stellt sich die Frage, was für eine Telefonielösung ein KMU benötigt. Eine allgemeingültige Antwort dazu gibt es natürlich nicht, denn die Ansprüche so unterschiedlich und vielfältig wie die Unternehmen selbst. Wir zeigen, welche Möglichkeiten es gibt.

In diesem Beitrag begleiten wir ein fiktives Unternehmen von der Gründung bis in die Wachstumsphase und zeigen auf, wie es laufen könnte und welche Lösungsansätze es gibt.

Telefonielösung für Einzelunternehmen

Aller Anfang ist schwer. Unsere fiktive Firma wurde vor Kurzem gegründet. Die Gründerin ist noch alleine und arbeitet deshalb von zu Hause aus. Die Frage stellt sich, ob man in diesem Stadium überhaupt einen Festnetzanschluss benötigt oder ob das Mobiltelefon allein ausreicht.

Das kommt natürlich auf die Umstände an. Viele Unternehmen möchten via eine publizierte Festnetznummer erreichbar sein, was je nach Branche auch besser für die Reputation ist.

Unsere Gründerin entscheidet sich dafür, von Anfang an eine zu Festnetznummer haben. Für ihr Einzelunternehmen eignet sich ein gewöhnlicher VoIP-Anschluss (Voice over IP) wie myKMU. Dank der enthaltenden Smartphone-App IPCall ist sie dabei auch unterwegs über die Festnetznummer erreichbar und kann Anrufe von der Firmennummer aus tätigen.

Partner an Board - VPBX oder Microsoft Teams?

Es gesellen sich zwei Partner zur Gründerin, und schon ist unsere kleine Firma mit drei Mitarbeitenden ein richtiges KMU. Noch arbeiten zwar alle von zu Hause aus, man denkt aber daran, in Zukunft Geschäftsräumlichkeiten zu beziehen.

Als verteilt arbeitende Truppe ist UCC (Unified Communications & Collaboration) ein Thema. Unser Start-up arbeitet dafür mit Microsoft Teams, das in der omnipräsenten Microsoft 365 Suite integriert ist und sich einem damit quasi «aufgedrängt».

In Sachen Telefonie stellt sich nun für die Gründerin die Frage, ob sie Teams auch als Teilnehmervermittlungsanlage einsetzen möchte oder doch lieber auf eine leistungsfähigere, virtuelle Telefonanlage in der Form eines VPBX (Virtual Private Branch Exchange = Virtuelle Telefonanlage) setzt.

Tatsächlich geht beides: Der VPBX-Dienst von iWay bringt nämlich bereits als Standard mit seinem SIP-Trunk die Integration in Microsoft Teams mit. iWay VPBX bietet viele Funktionen, die Teams nicht erfüllt, für unsere Unternehmer aber wichtig sind. So sind in unserem Fall zum Beispiel die zeit- und regelbasierten Umleitungsfunktionen Gold wert. Denn die Mitarbeitenden sind viel unterwegs und wollen auch ausserhalb der üblichen Geschäftszeiten optimal erreichbar sein. Dank der für Smartphone (Android und iOS), Windows, MacOS und Linux erhältlichen App CTI-Client wird VPBX zur UCC-Lösung. Als Softphone auf den Smartphone ist CTI-Client das Büro für unterwegs.

Teams ist zwar in meisten Microsoft-365-Lizenzen bereits integriert und damit im Preis inbegriffen. Das gilt allerdings nicht für die Telefoniefunktionen. Wer ein- oder ausgehend extern telefonieren möchte, benötigt die Zusatzlizenz «Telefon Standard» (Phone System). Dabei gilt es zu bedenken, dass diese nicht gerade günstig sind. Unsere Unternehmerin könnte sogar ihre Telefonanschlüsse inklusive Telefonnummer über Microsoft beziehen. Solche Anrufpläne sind jedoch ebenfalls nicht gerade günstig.

Telefonie im ersten Büro

Unser KMU wächst und gedeiht und bezieht erste eigene Büroräumlichkeiten. Dank der vorhanden VPBX-VoIP-Lösung ist Telefonie eigentlich gar kein Thema, denn sie funktioniert auch am neuen Firmenstandort.

Wichtig ist indes ein leistungsfähiger und stabiler Internetanschluss, am besten 1 Gbit/s Business Internet mit Service Level Agreement. Trotz Telefonie-Soft-Client, Teams und Co. schätzt unser KMU den Komfort von Tischtelefonen oder DECT (Digital Enhanced Cordless Telecommunications). Diese werden bei iWay bestellt, fixfertig konfiguriert geliefert und müssen nur noch eingesteckt werden. Und voilà, schon läuft der Betrieb. Dank der Integration von Microsoft Teams in die VPBX können die Mitarbeitenden nun Anrufe je nach Wunsch mit Teams oder ganz klassisch mit dem Tischapparat entgegennehmen oder tätigen.

Alternativ könnte das KMU auch auf eine Telefonanlage verzichten und Teams als cloud-basierte Telefonlösung – mit gewissen Einschränkungen – verwenden. Dazu braucht es nur einen Business Trunk (SIP Trunk) mit Teams-Option. Selbstverständlich könnte man zusammen mit Business Trunk auch eine eigene Teilnehmervermittlungsanlage – heutzutage wohl eine reine Software-Lösung – betreiben. Möglich wäre das zum Beispiel mit einer virtuellen Telefonanlage von 3CX, welche wohl zu den leistungsfähigsten Lösungen am Markt zählt.

Die Firma wächst weiter

Der Betrieb wächst kontinuierlich und die Gründer sind erfreut über den Erfolg. Dank UCC kommuniziert und kollaboriert das Unternehmen effizient und günstig. Jetzt zeigt sich auch die optimale Skalierbarkeit der VPBX-Lösung.